Weblogic-Weak-password-Backend-Getshell

描述

由于WebLogic 存在默认密码weblogic:Oracle@123或者弱口令, 所以我们可以登录到后台通过部署war包getshell。

影响版本

漏洞检测

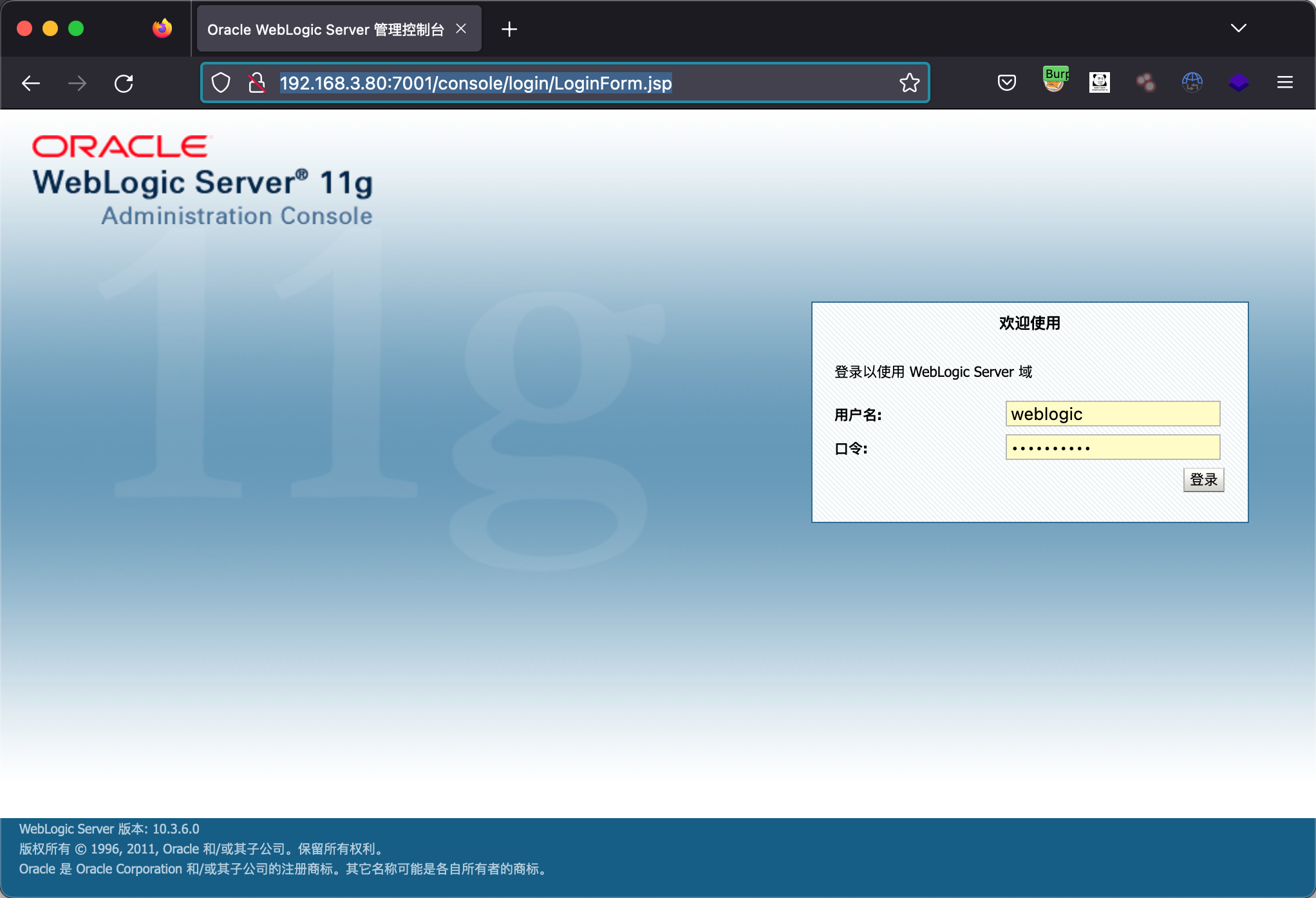

访问http://192.168.3.80:7001/console/login/LoginForm.jsp存在以下页面。若登录存在弱口令,则表示漏洞存在。

环境搭建

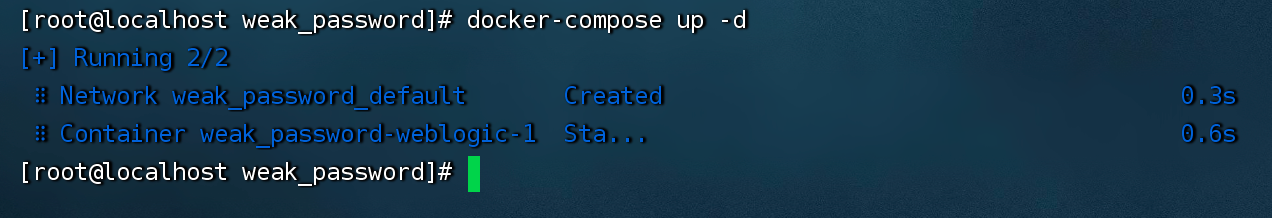

使用vulnhub环境来复现该漏洞。

1 | #进入漏洞目录 |

查看环境

1 | http://192.168.3.80:7001/console/login/LoginForm.jsp |

复现过程

通过Weblogic弱口令进入管理后台。以下是一些为blogic常用弱口令。

1 | weblogic:Oracle@123 |

这里环境的弱口令为:weblogic:Oracle@123。

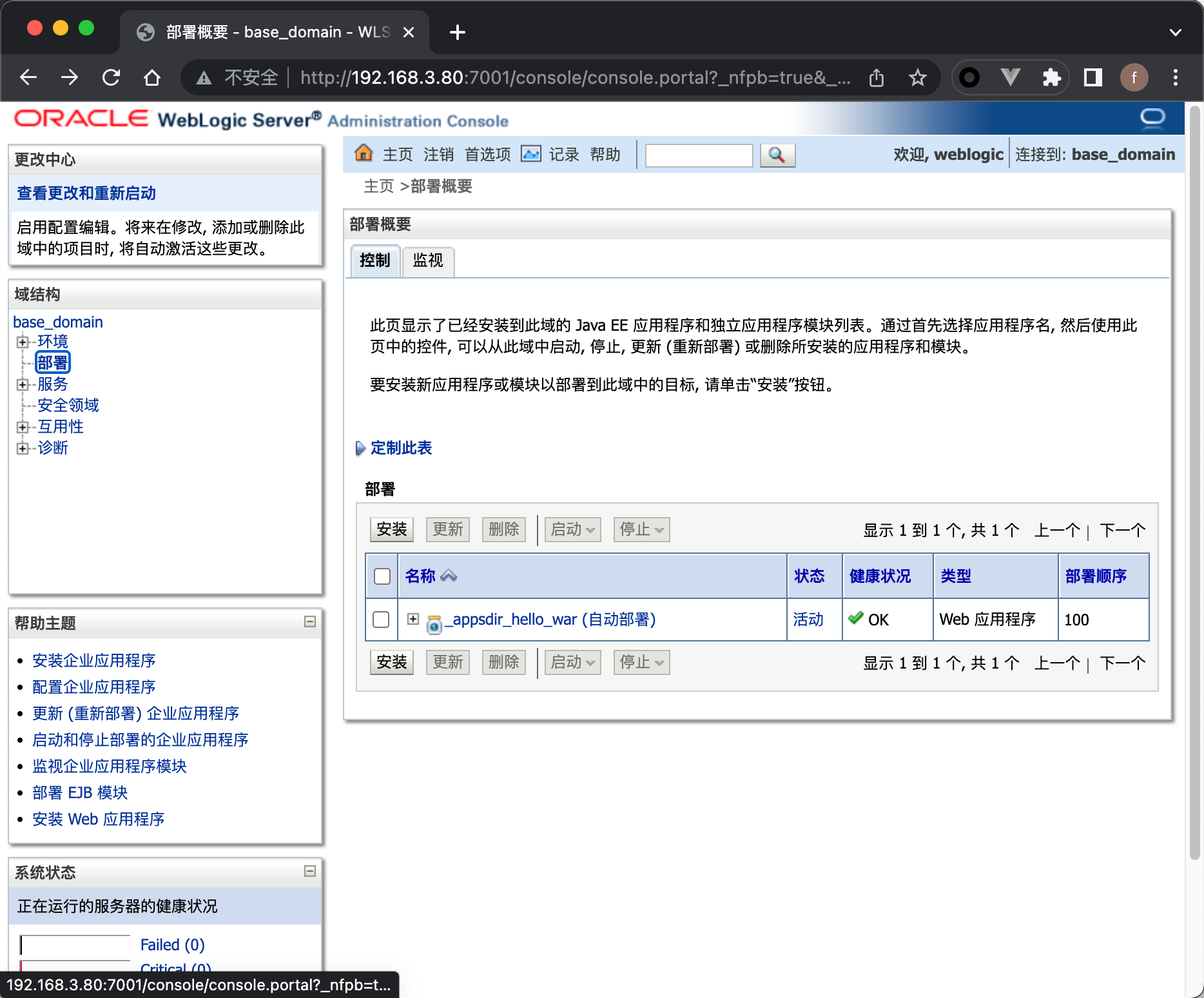

点击部署然后点击安装

点击上载文件

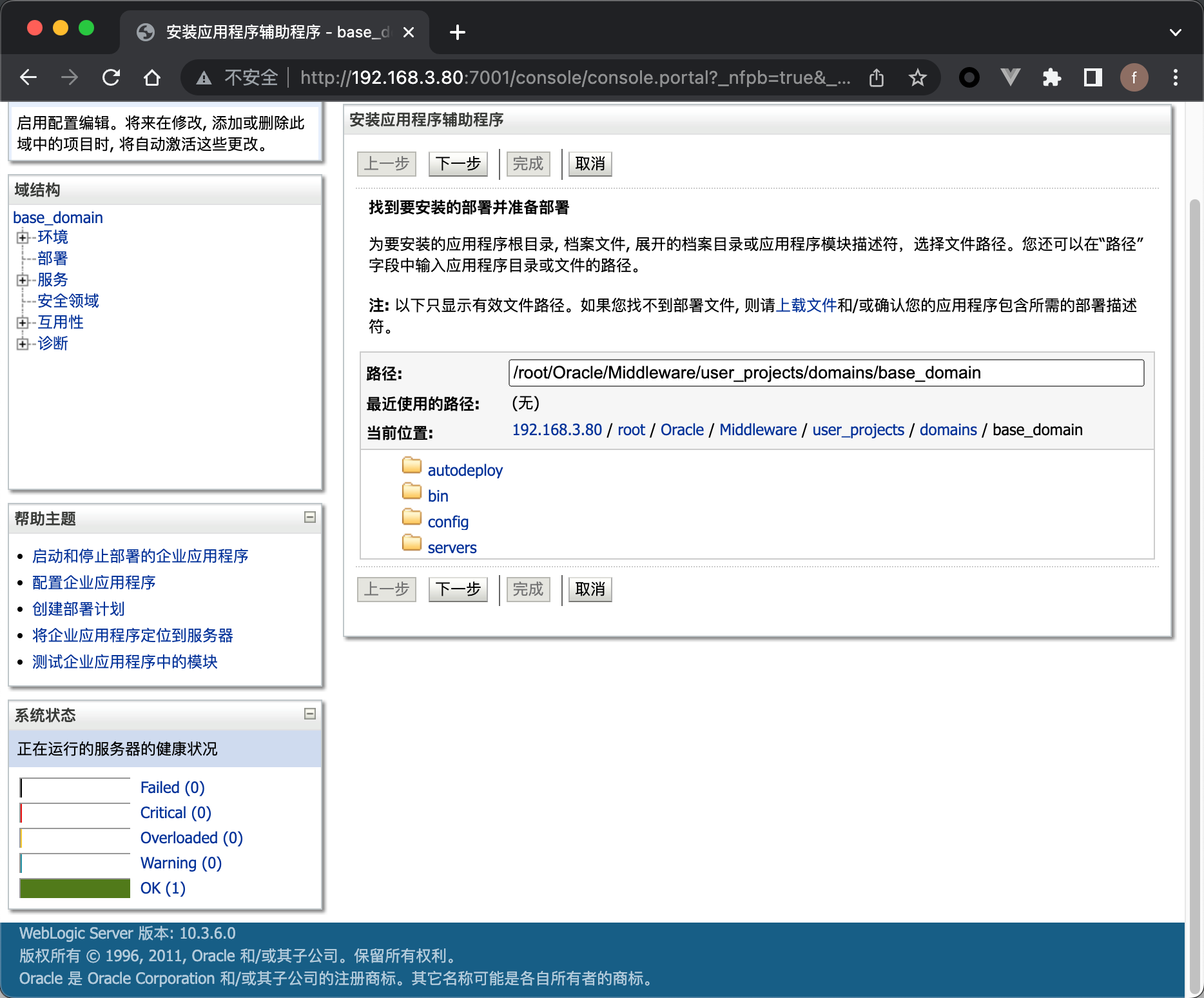

选择好文件后,继续下一步。

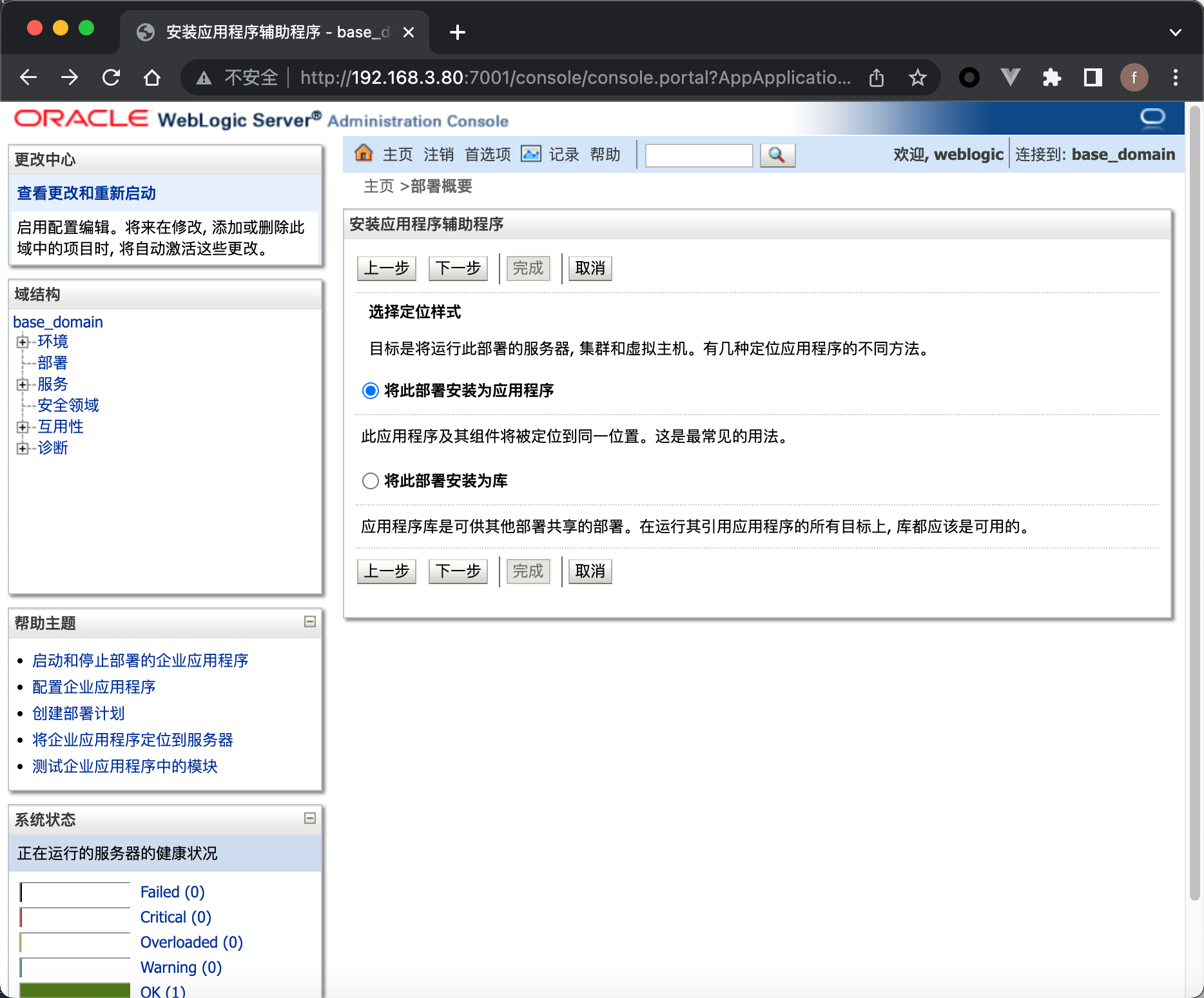

点击安装为应用程序

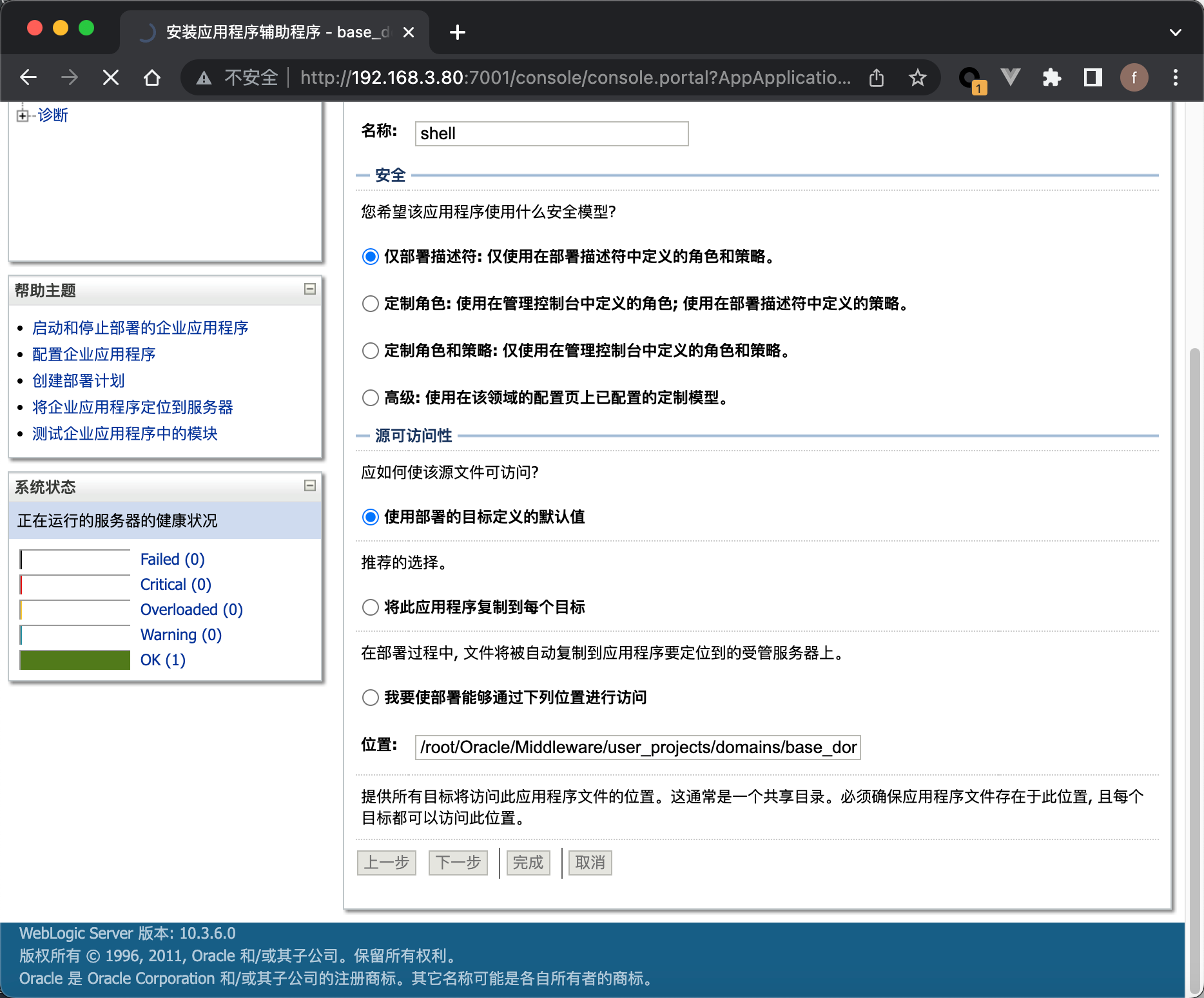

随后点击完成。

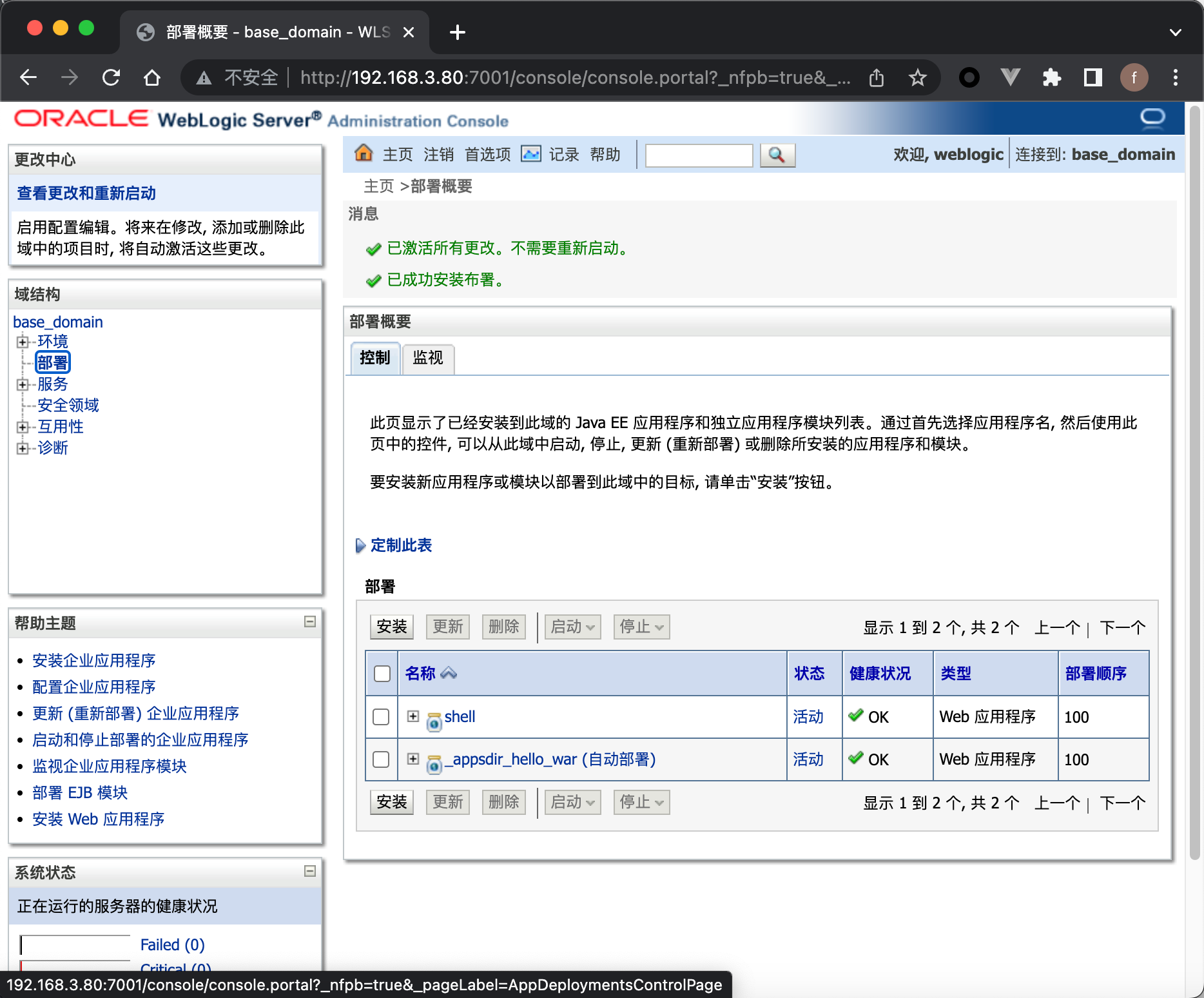

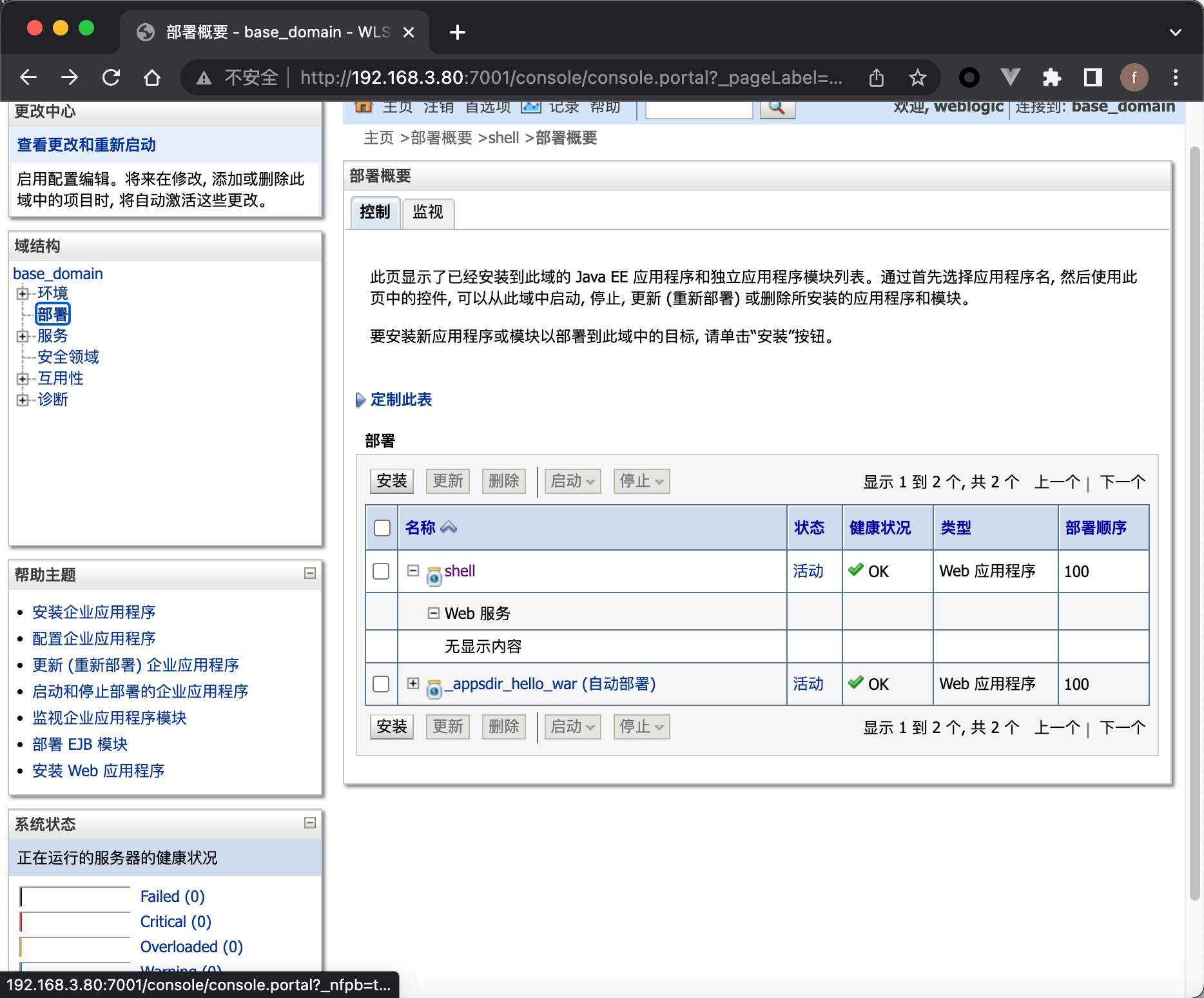

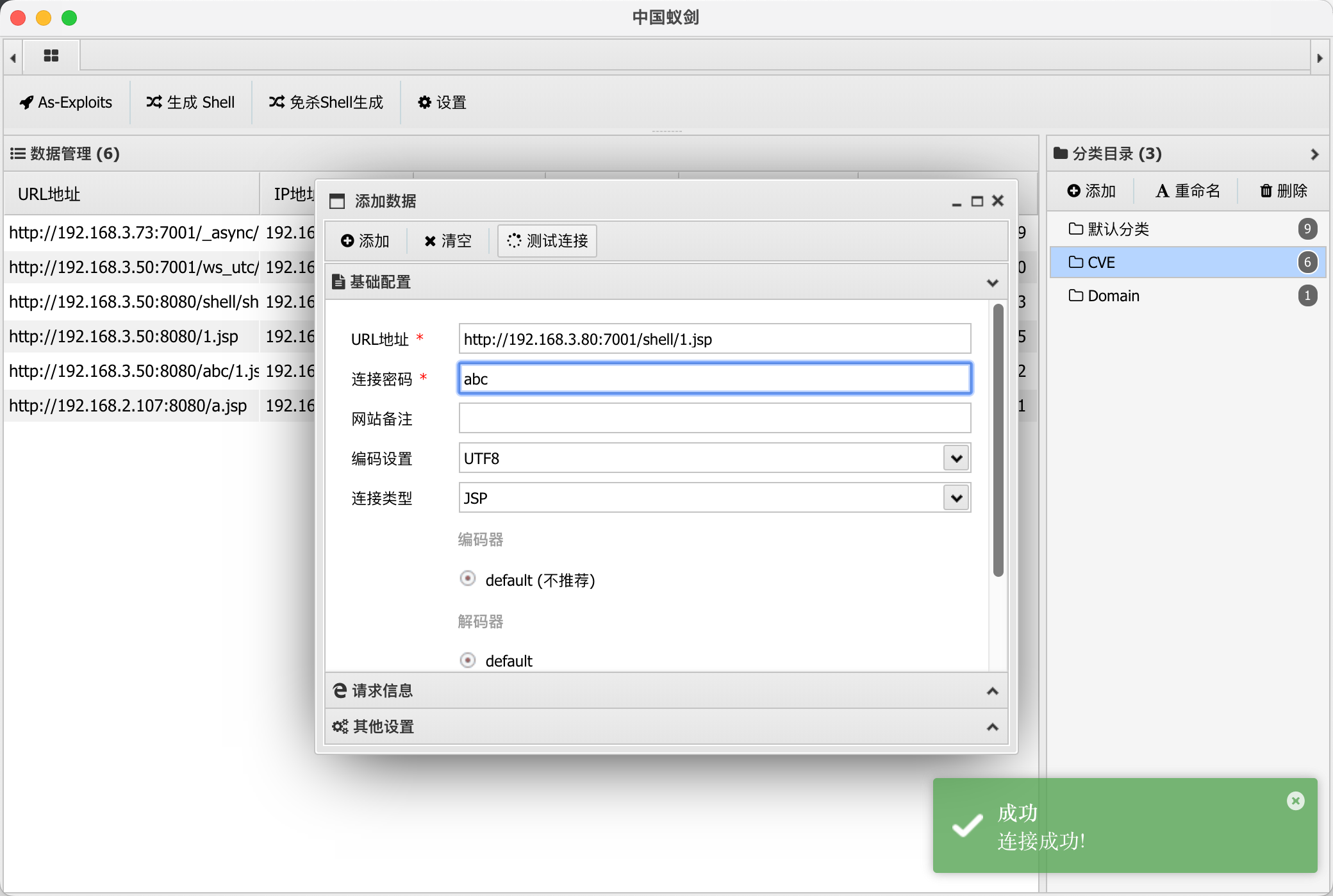

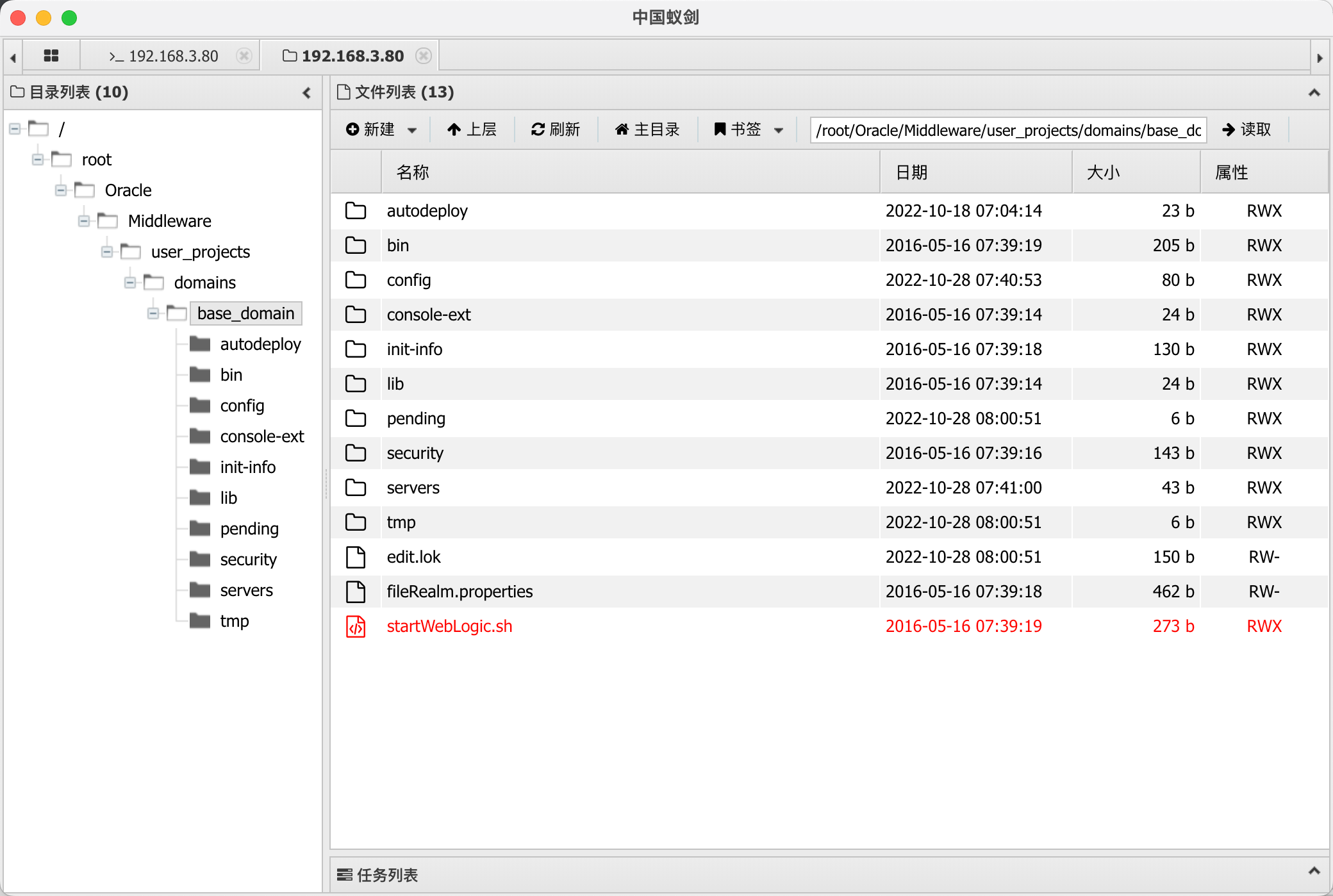

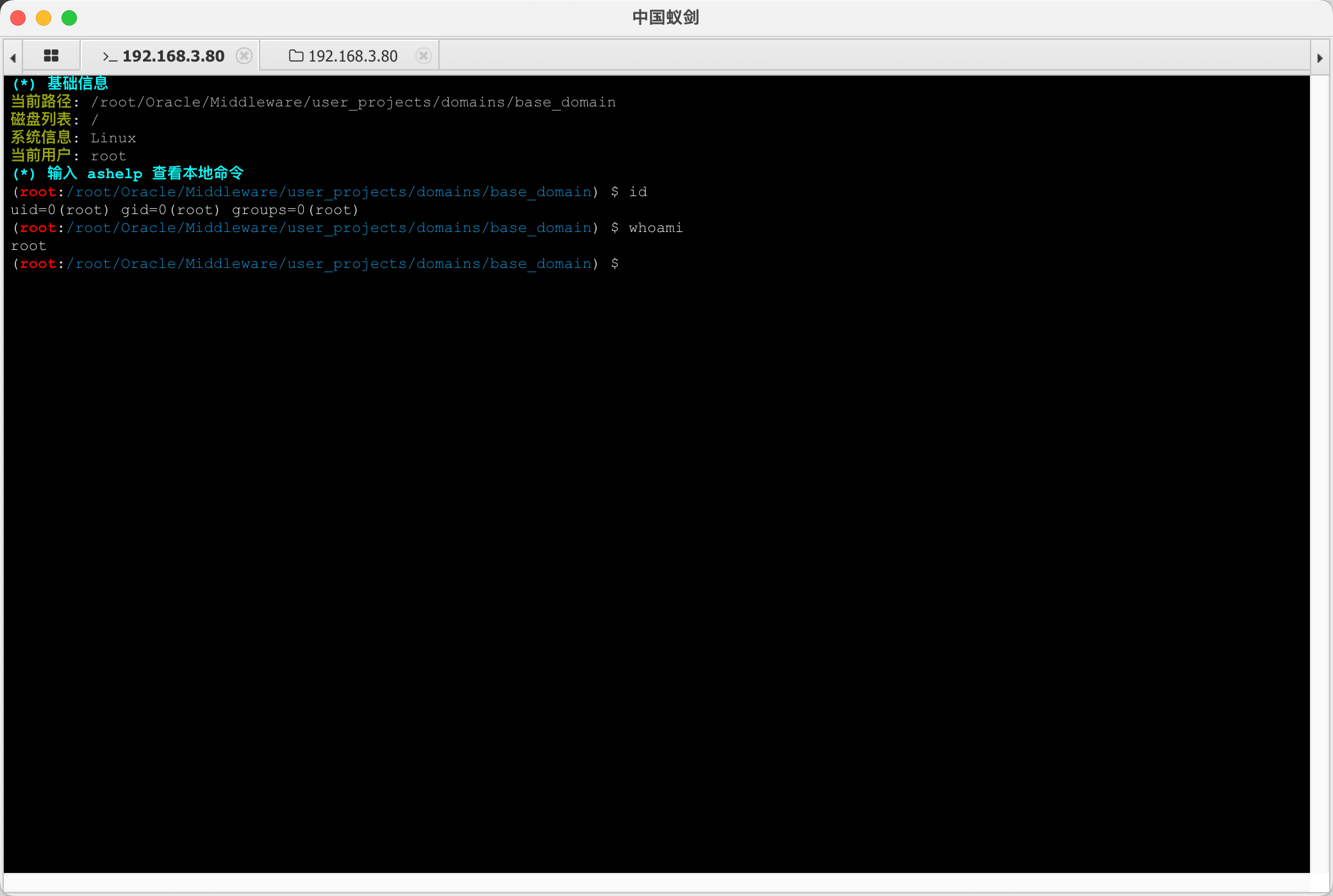

webshell部署完成,使用蚁剑连接后门。

修复建议

1、对默认的用户名/口令进行修改,防止攻击者利用初始口令进行暴力破解。

2、系统设置强密码策略,建议用户密码采用10位以上数字加大小写字母。

3、对密码暴力猜解行为进行图灵验证,一旦发现用户口令破解行为及时对账户进行限时封停处理。