JBoss-Weak-password-Backend-Getshell

描述

由于JBoss中Administration Console 存在默认密码admin/admin或者弱口令, 所以我们可以登录到后台通过部署war包getshell。

影响版本

全版本

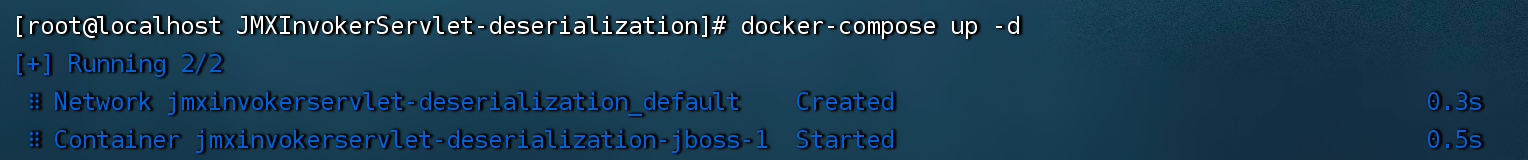

环境搭建

这里使用vulnhub上面CVE-2015-7501的环境来复现该漏洞。

1 | #进入漏洞目录 |

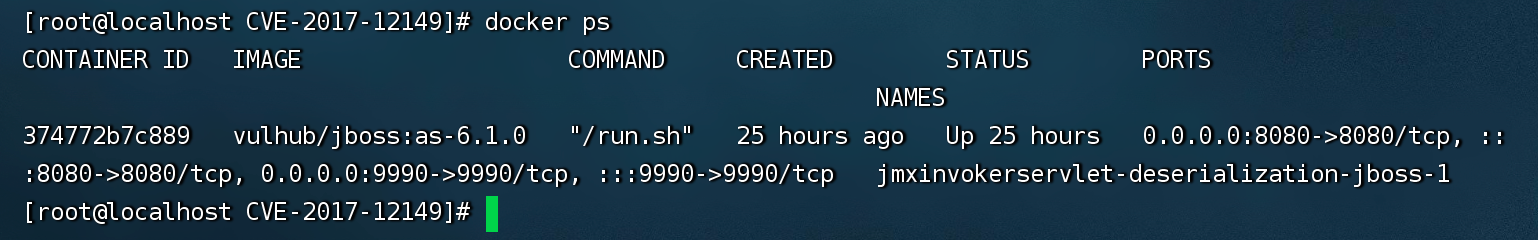

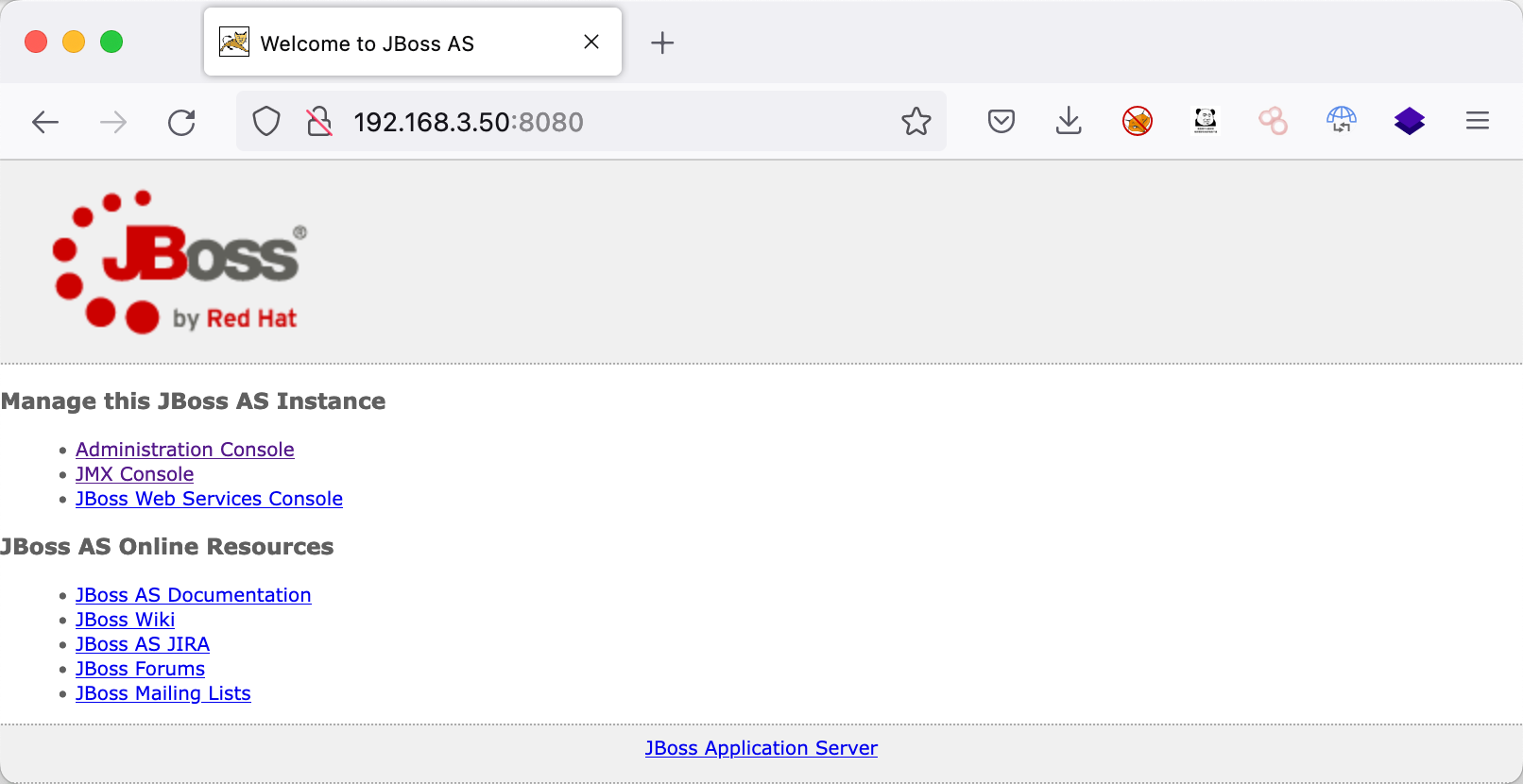

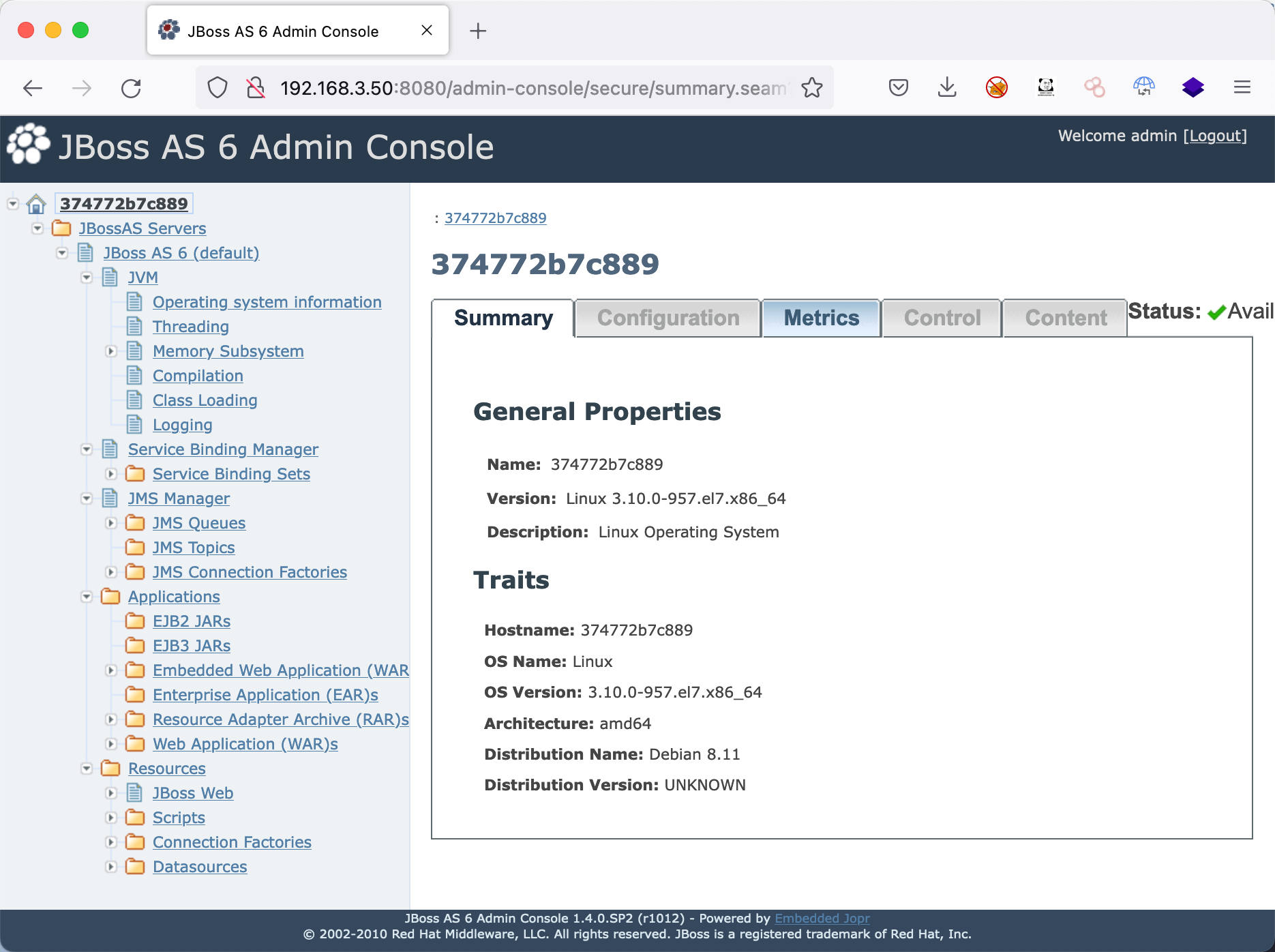

查看环境

1 | http://192.168.3.50:8080/ |

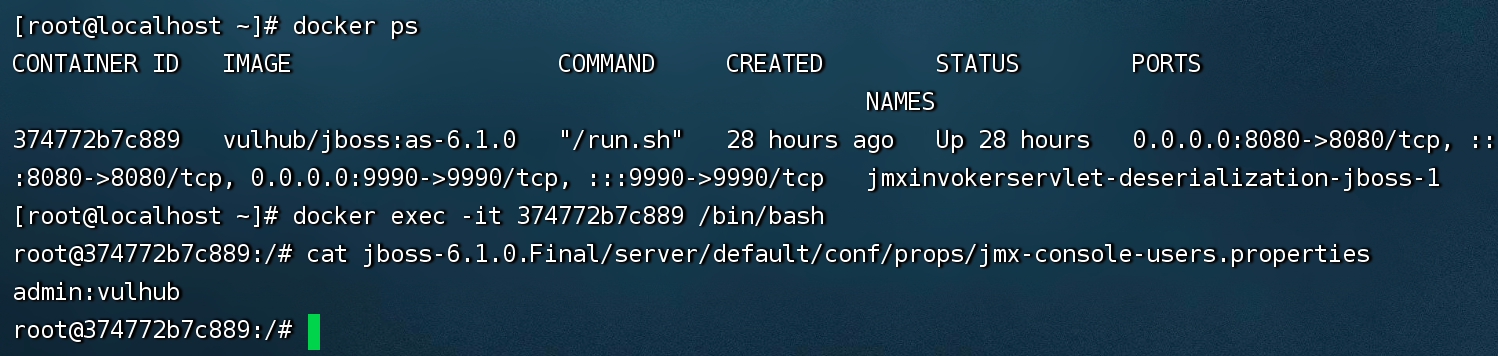

因为这里使用的是vulhub的环境,所以需要去环境里面查看后台的密码。

1 | [root@localhost ~]#docker ps |

复现过程

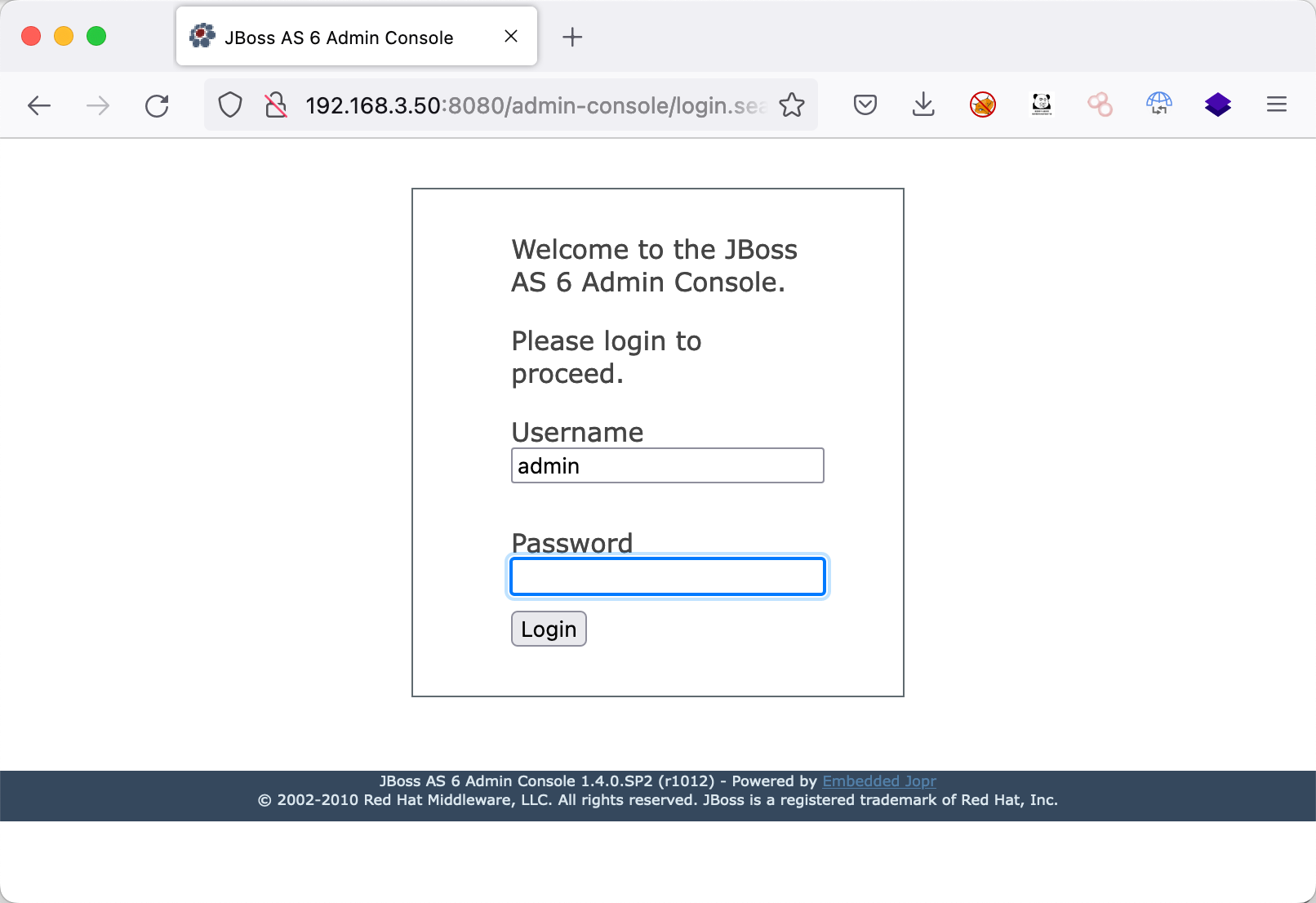

进入页面,点击Administration console

输入账号密码admin/vulhub

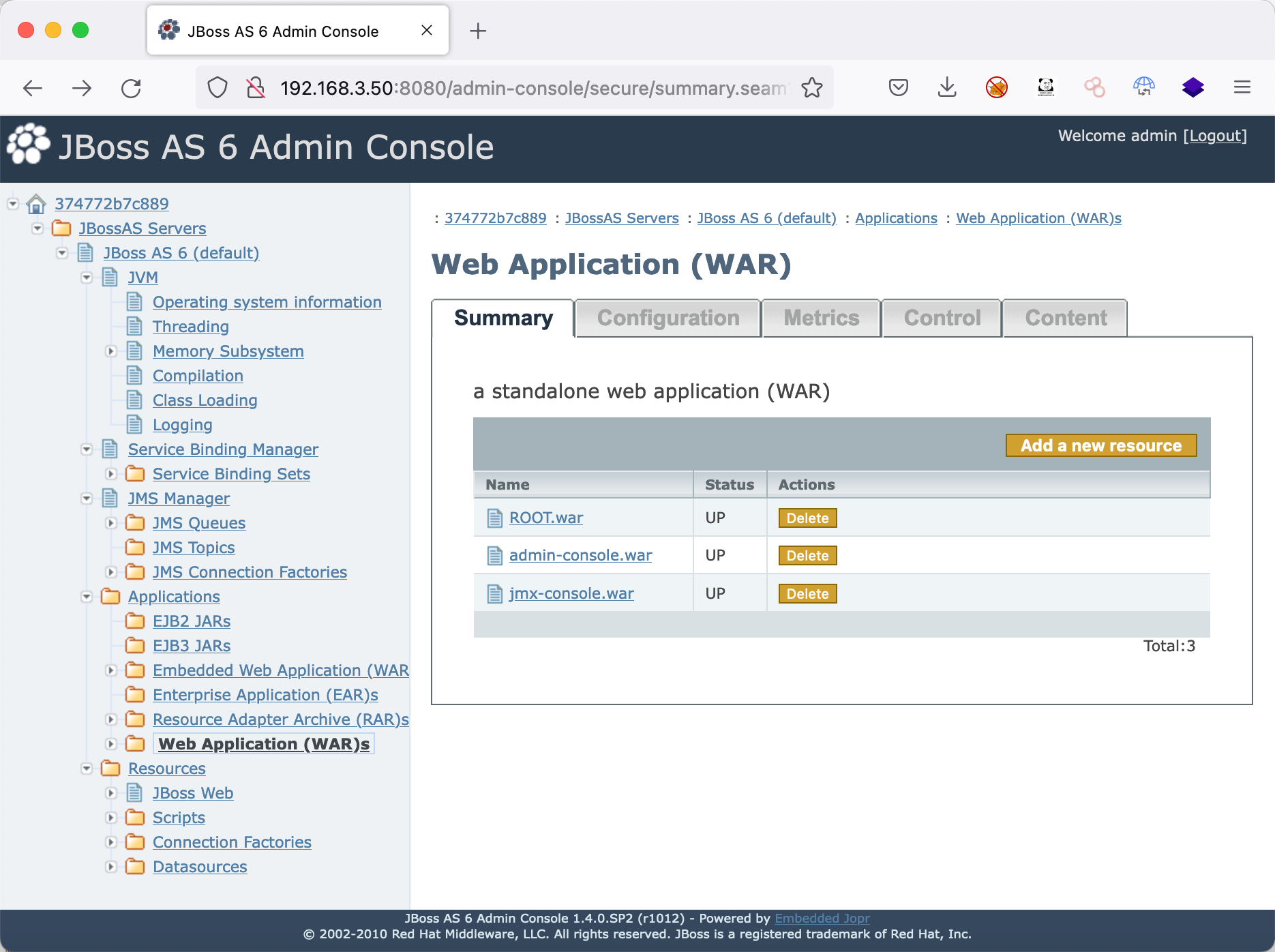

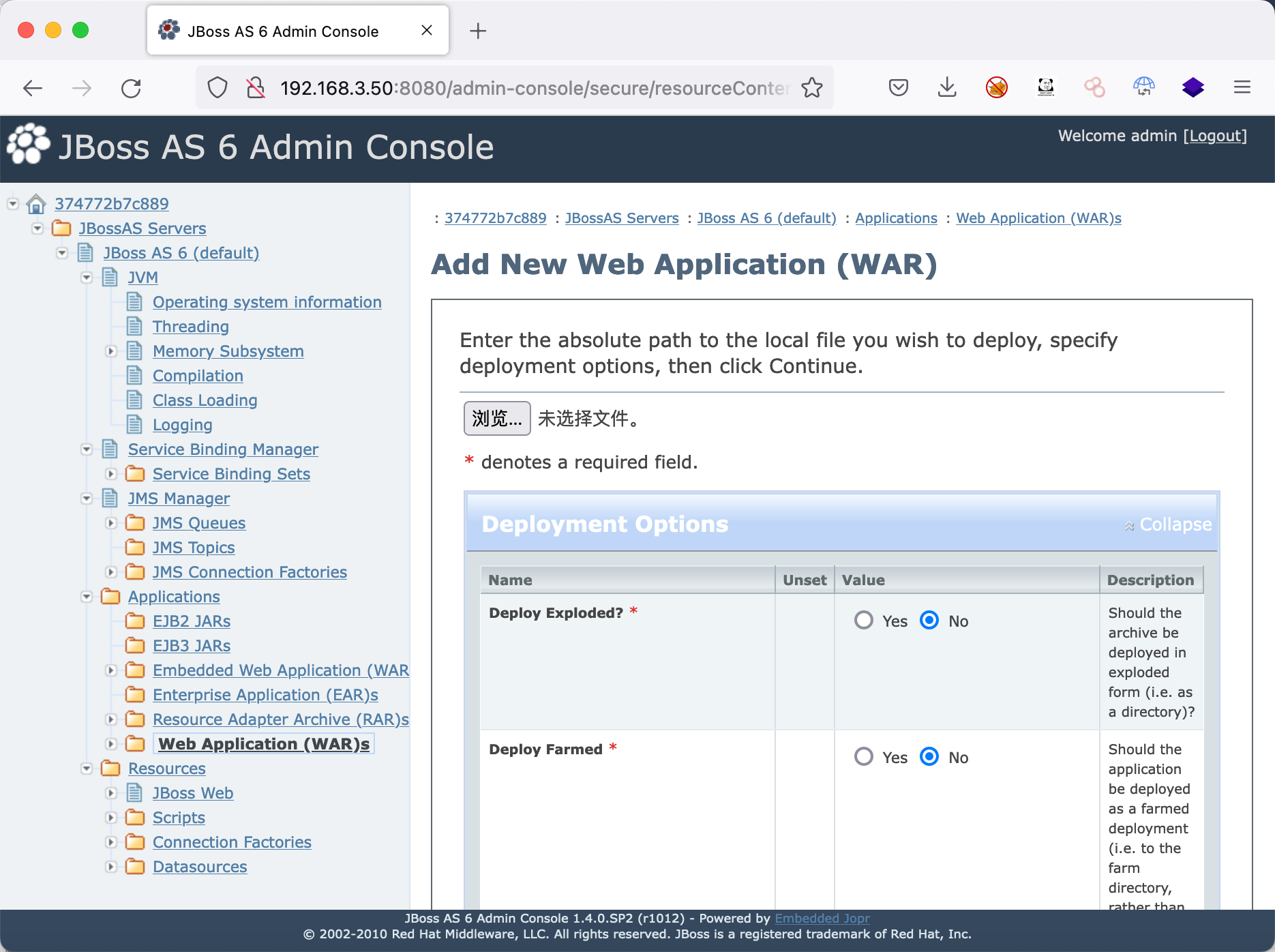

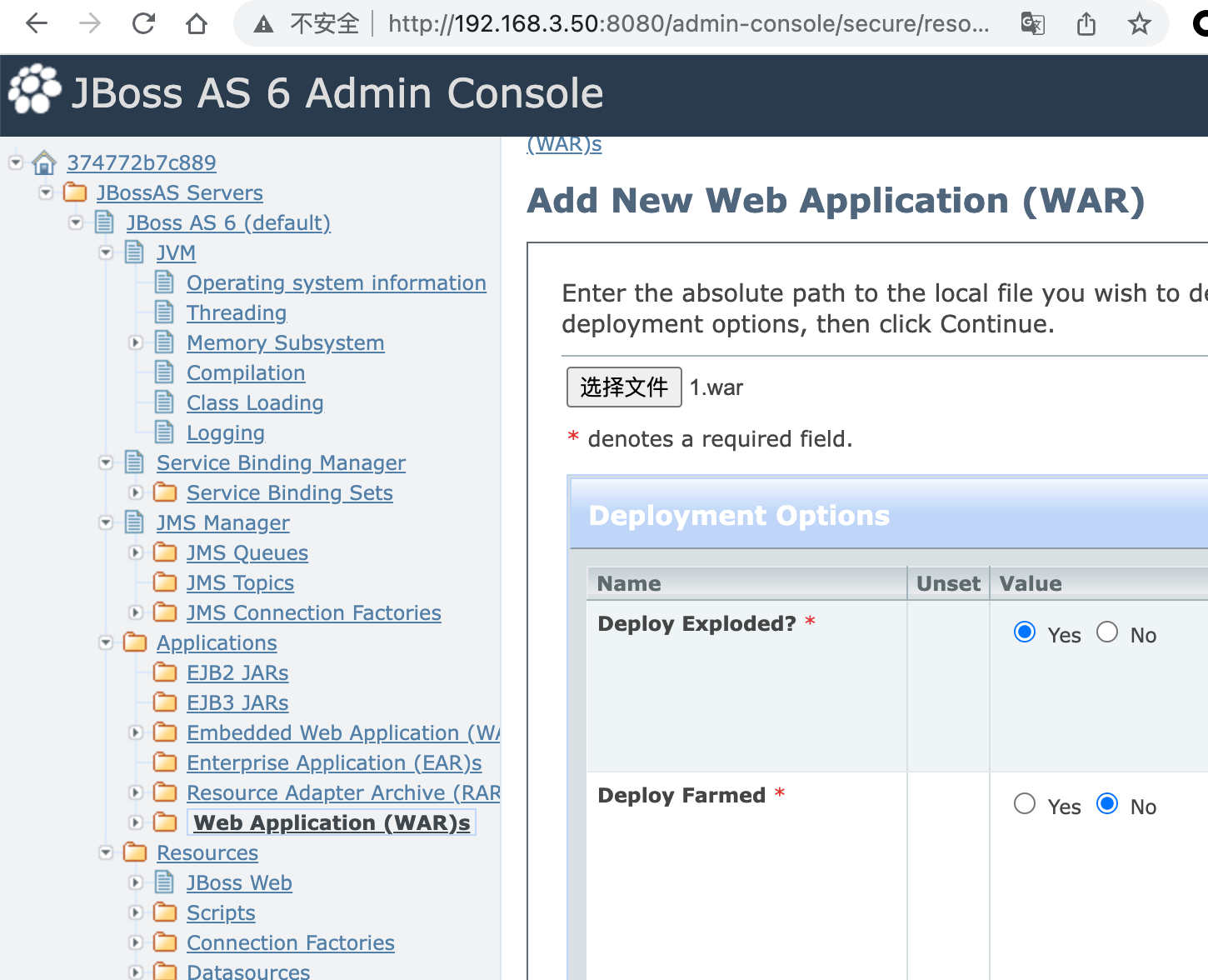

点击Web application ,然后点击右上角的add

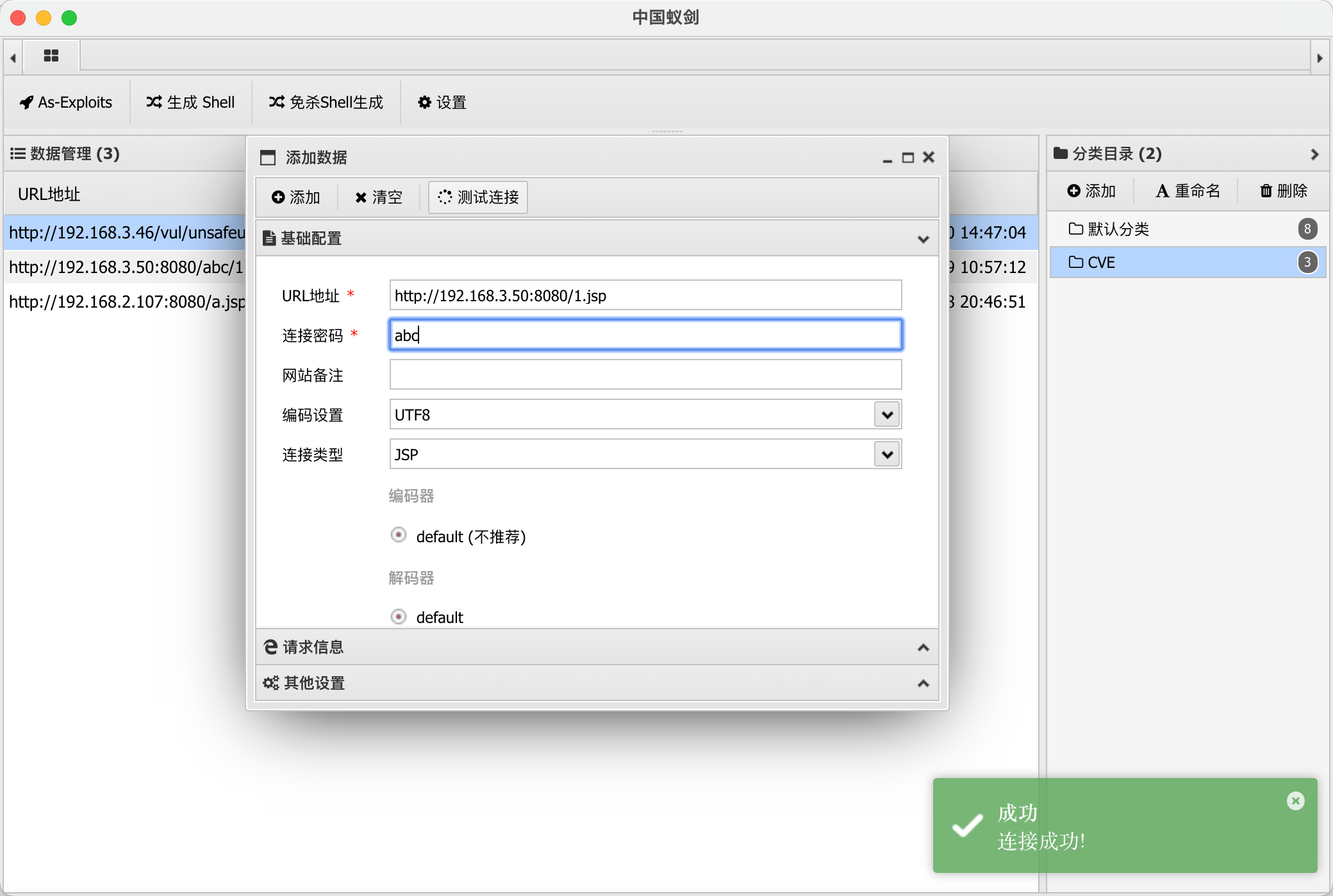

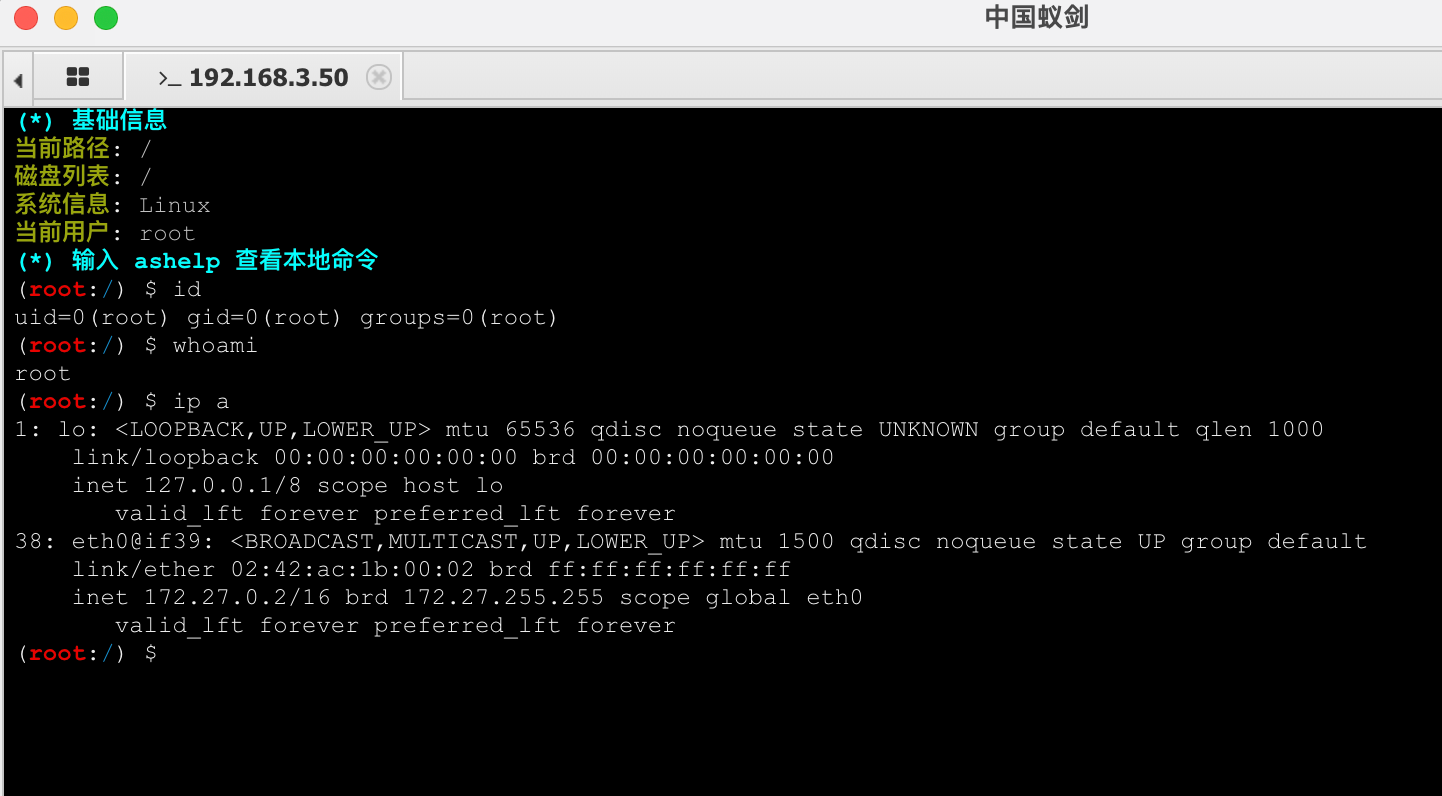

蚁剑连接

修复建议

1、将JBoss后台添加权限,控制访问者对敏感路径访问

2、若不使用控制平台管理,建议关闭jmx-console和web-console,提高安全性。删除jmx-console.war和web-console.war,在以下路径。

1 | jboss\server\all\deploy\jmx-console.war |