Tomcat-Weak-password&&Backend-Getshell

描述

Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下。其中,欲访问后台,需要对应用户有相应权限。

正常安装的情况下,tomcat8中默认没有任何用户,且manager页面只允许本地IP访问。只有管理员手工修改了这些属性的情况下,才可以进行攻击。

影响版本

全版本

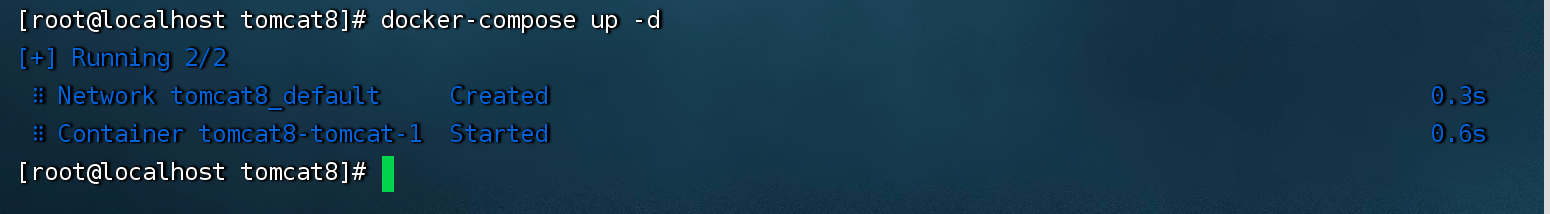

环境搭建

使用vulhub搭建漏洞环境

1 | #进入漏洞目录 |

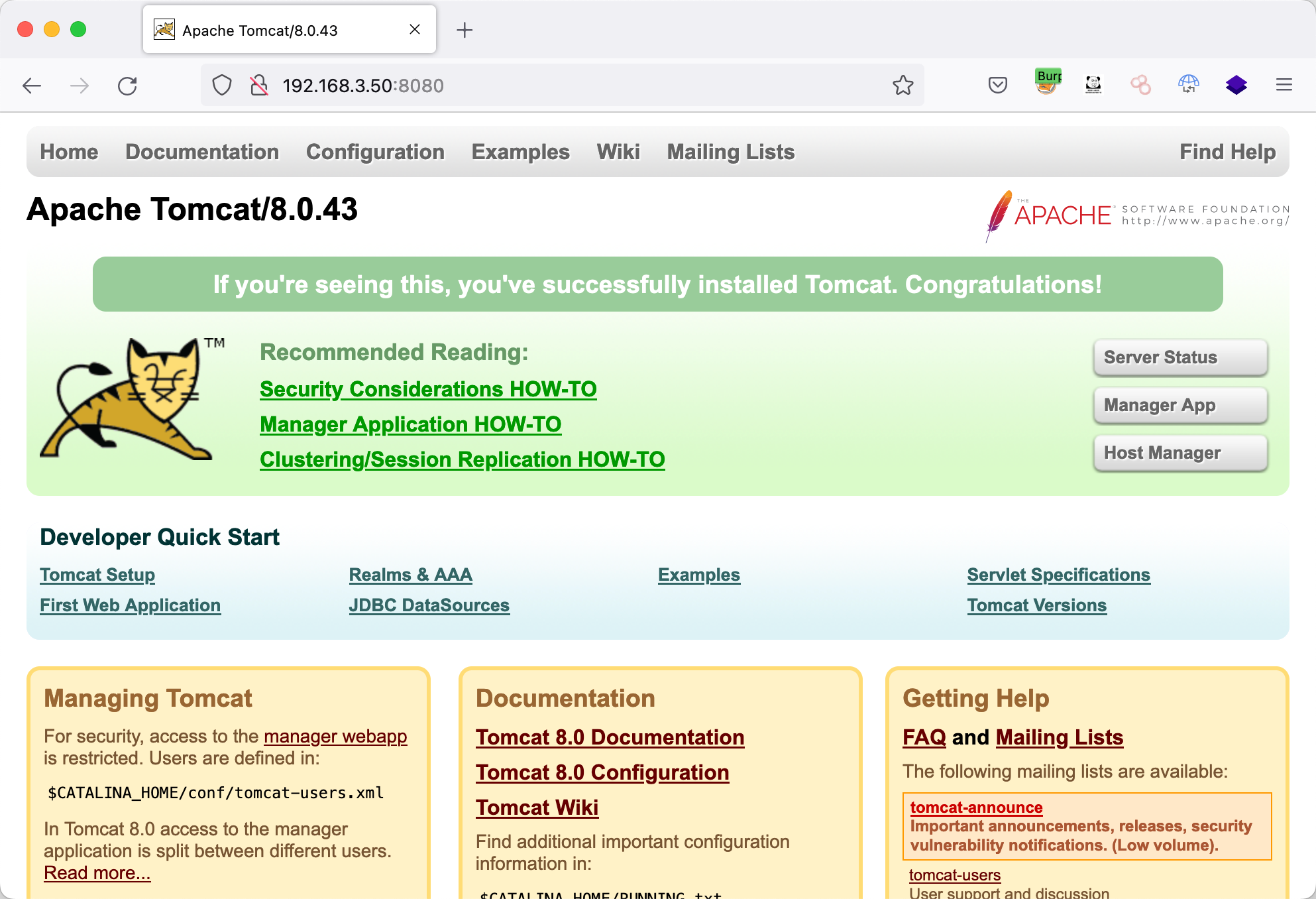

查看环境

1 | http://192.168.3.50:8080/ |

复现过程

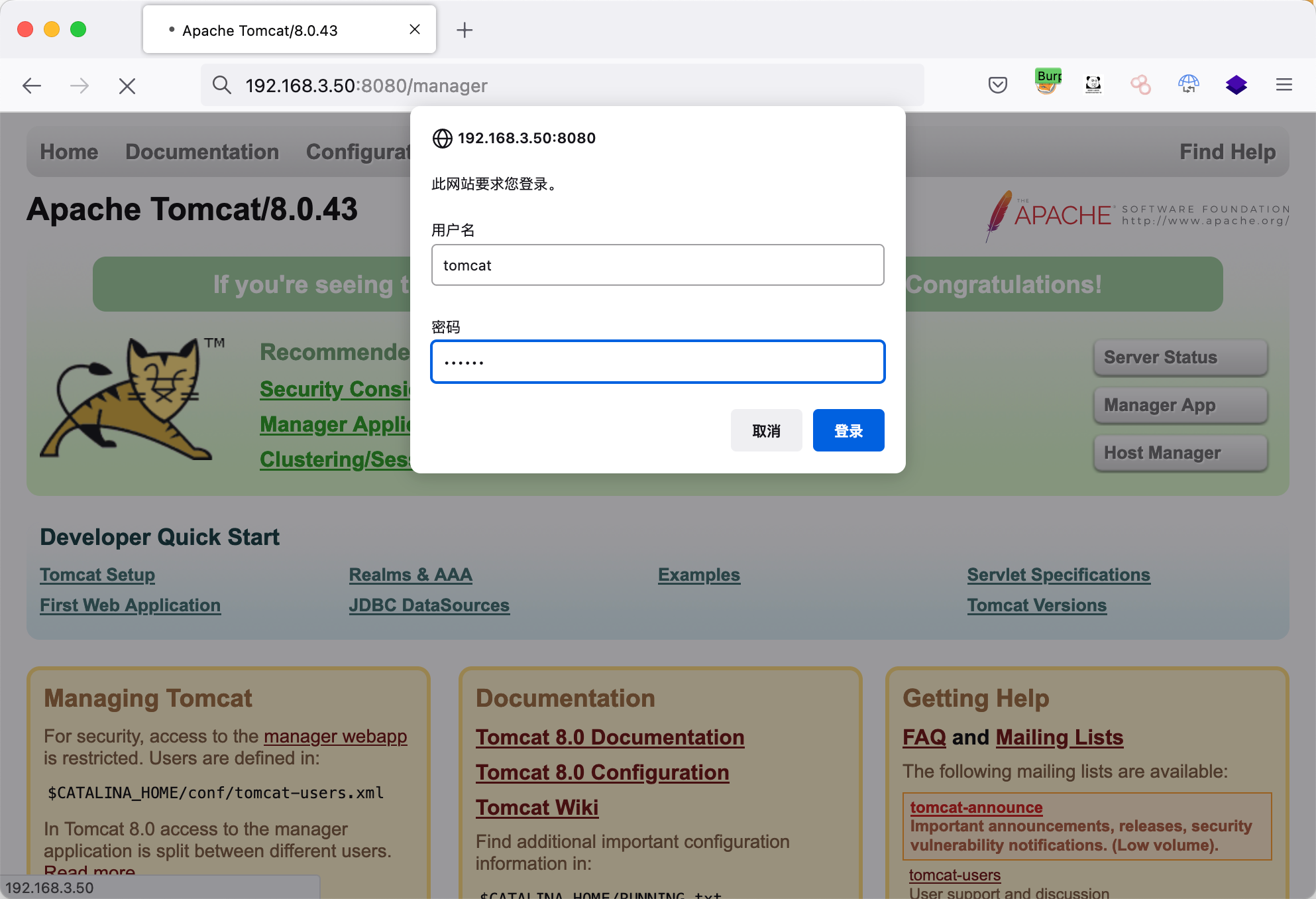

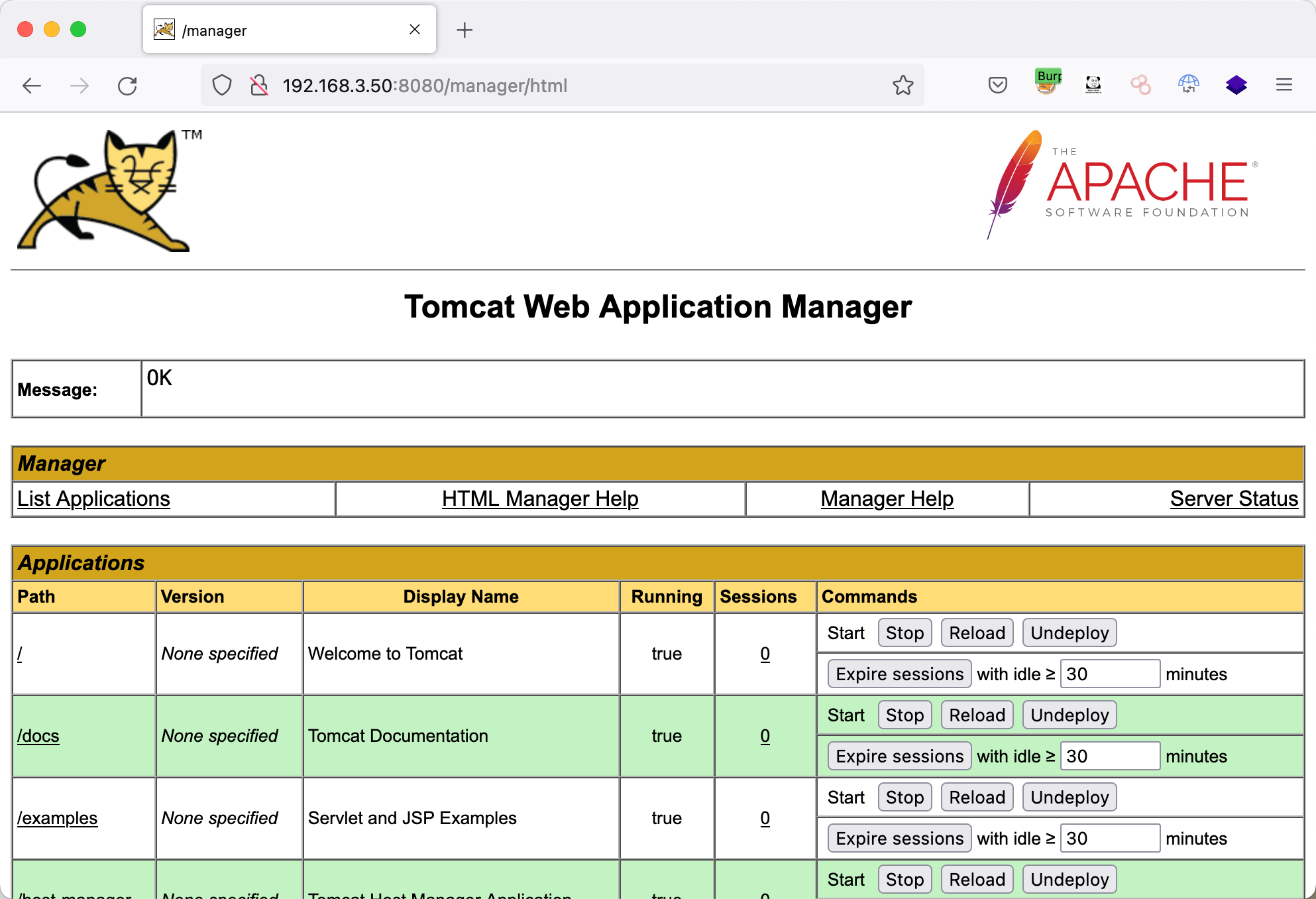

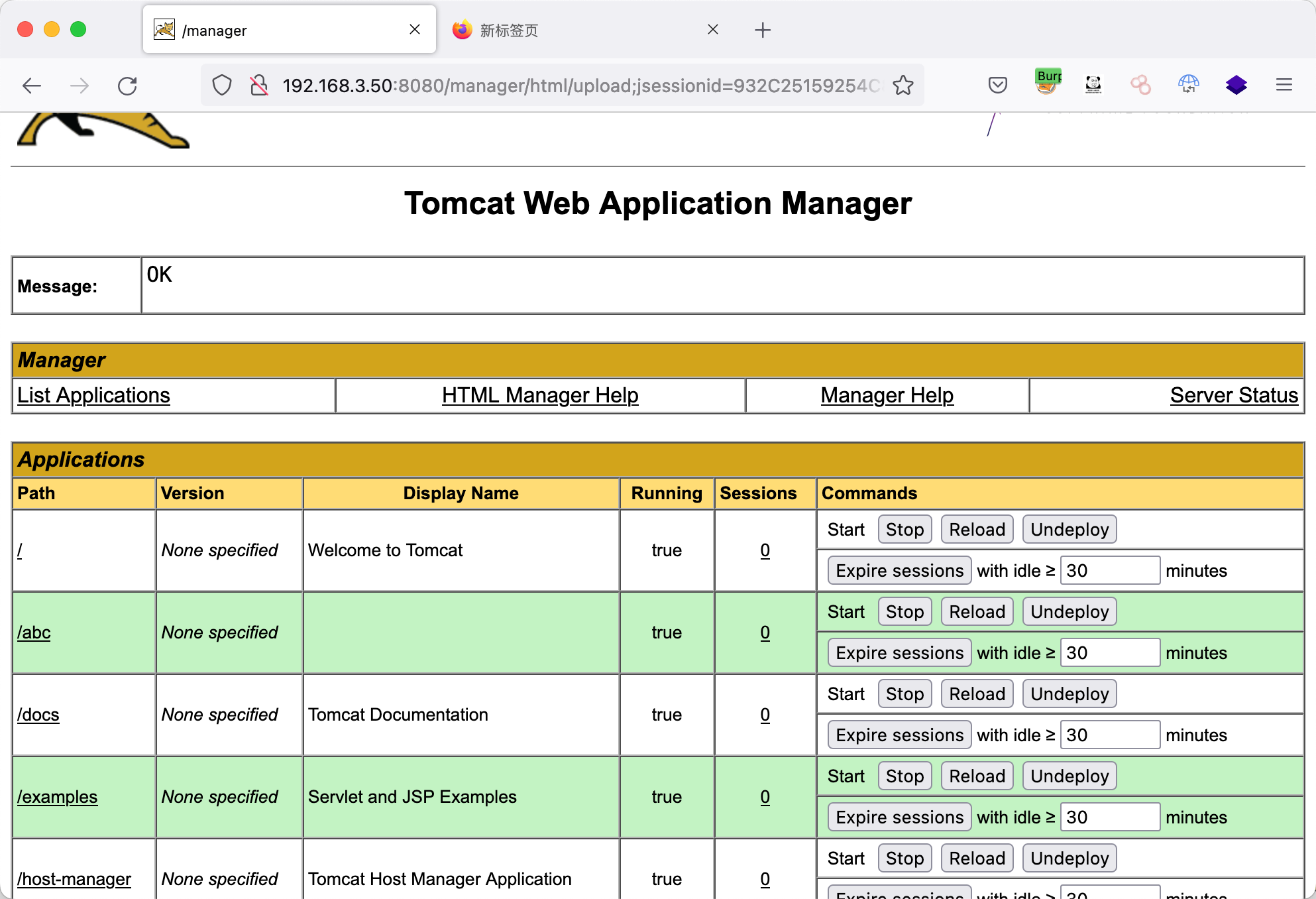

进入manager页面,输入tomcat弱口令:tomcat/tomcat进入后台。

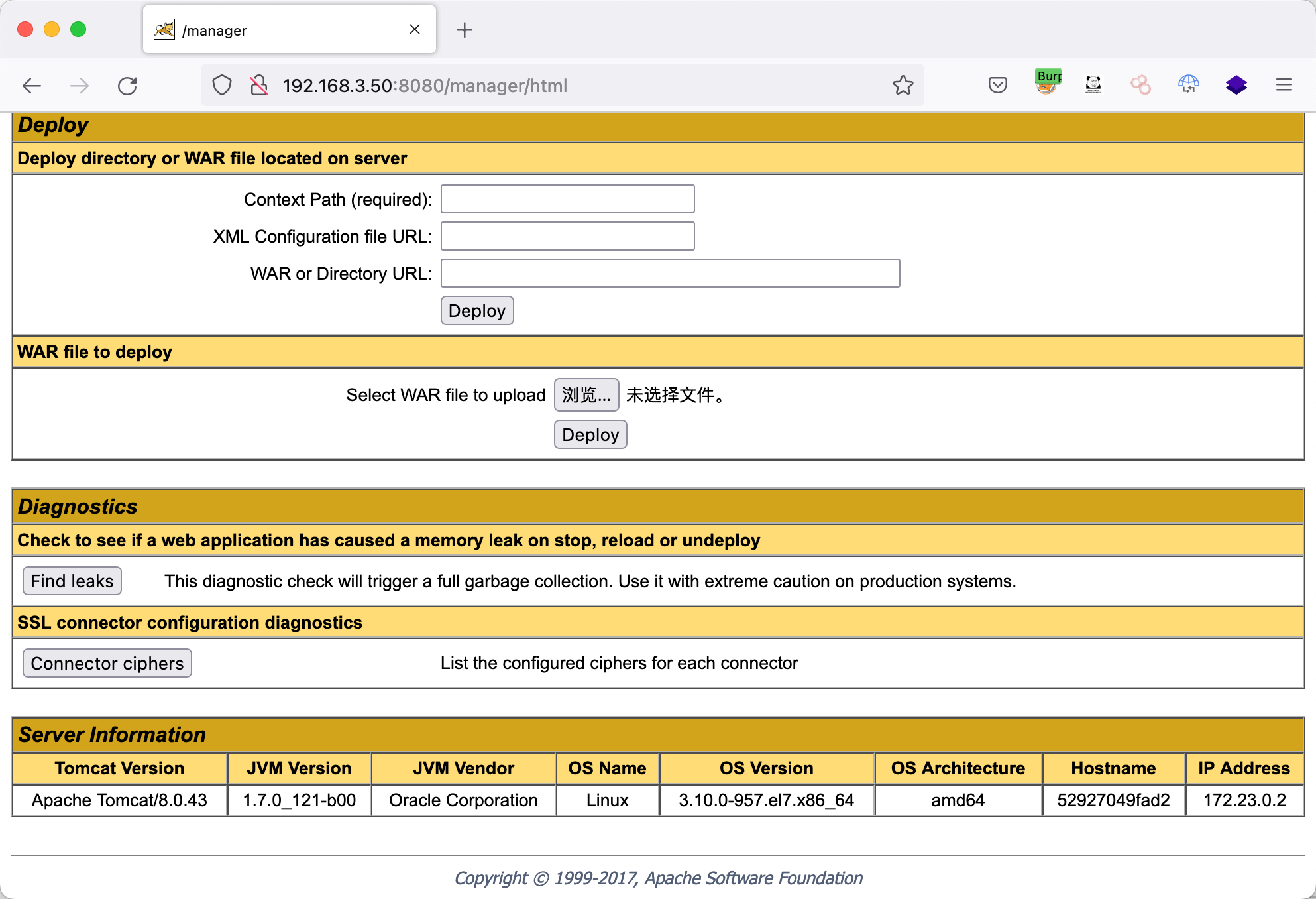

将1.jsp压缩为1.jsp.zip 然后将名称修改为abc.war,然后上传成功后可以看到页面出现abc的路径。

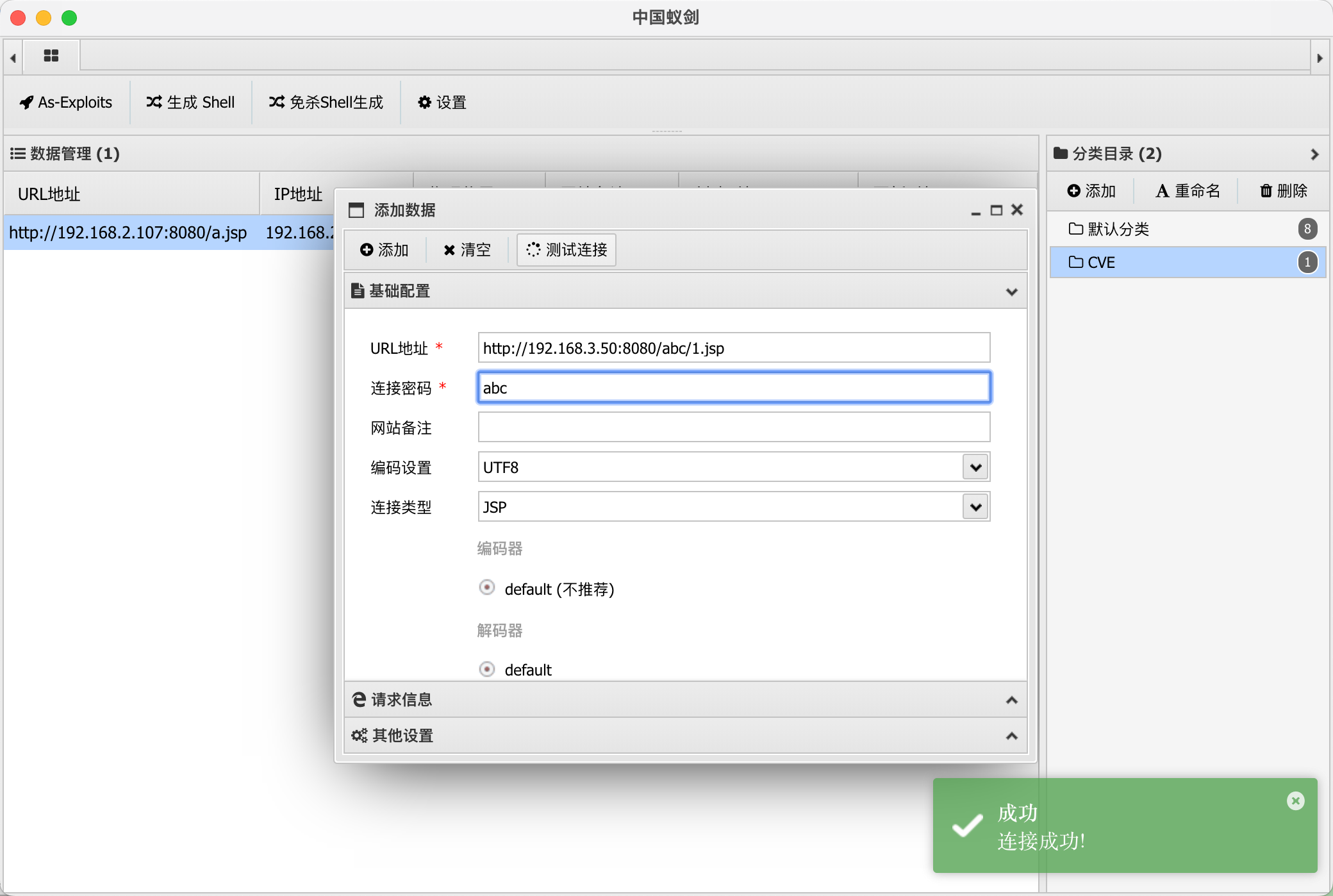

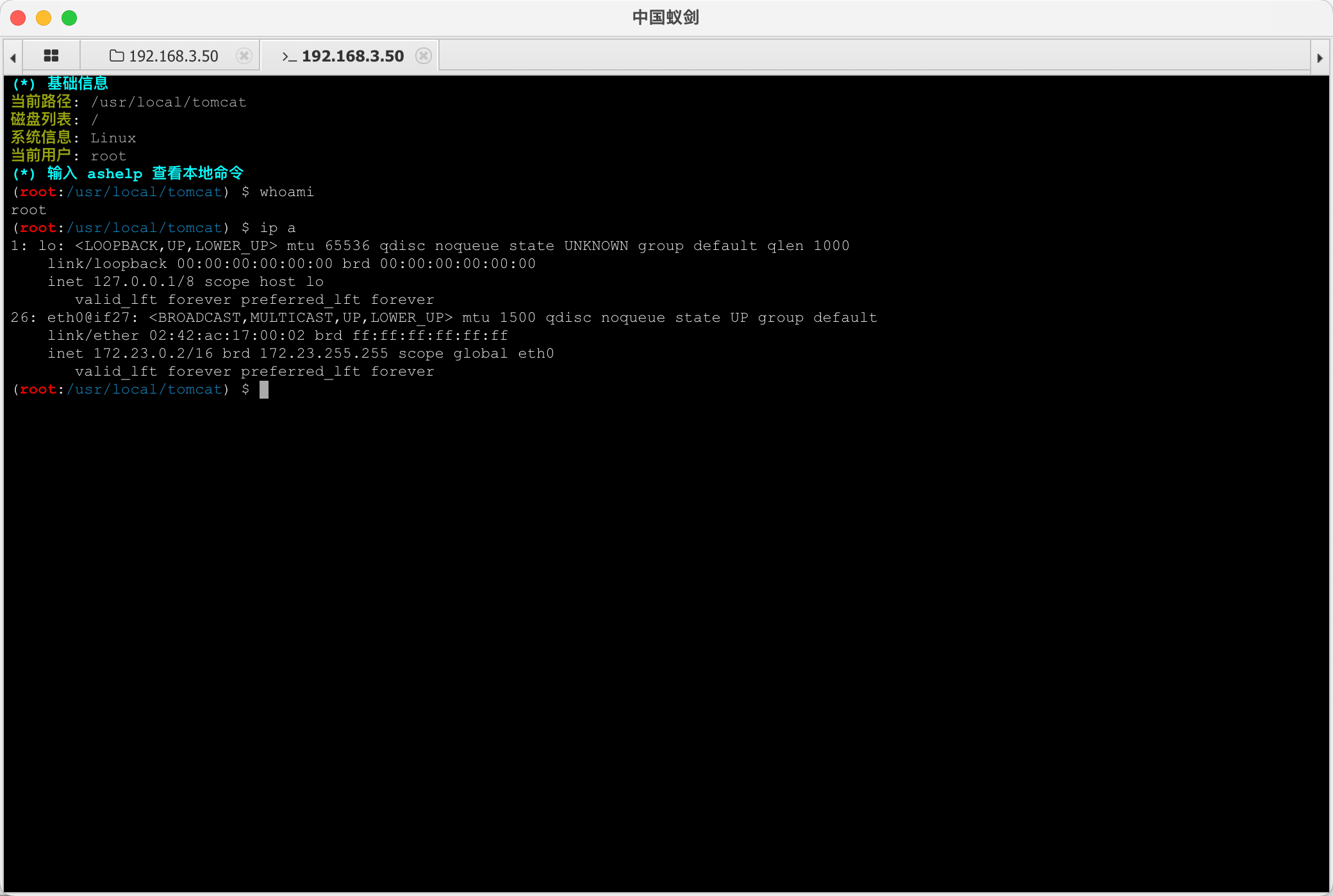

连接路径是war的名称和脚本的名称,通过蚁剑测试,连接成功。

修复建议

1、在系统上以低权限运行Tomcat应用程序。创建一个专门的 Tomcat服务用户,该用户只能拥有一组最小权限(例如不允许远程登录)。

2、增加对于本地和基于证书的身份验证,部署账户锁定机制(对于集中式认证,目录服务也要做相应配置)。在CATALINA_HOME/conf/web.xml文件设置锁定机制和时间超时限制。

3、以及针对manager-gui/manager-status/manager-script等目录页面设置最小权限访问限制。

4、修改弱口令为强口令或删除tomcat登录后台。